Область атак на вашу операционную систему включает все места, где злоумышленник может скомпрометировать устройства. Сокращение направлений атак означает защиту устройств, в результате чего у злоумышленников остается меньше способов для реализации деструктивных действий. Настройка правил в Windows Defender может усилить защиту от такого рода манипуляций.

Правила сокращения направлений атак (ASR) нацелены на определенное поведение программного обеспечения, например:

- Запуск исполняемых файлов и сценариев, которые пытаются загрузить или запустить файлы.

- Запуск обфусцированных (опасных) или других подозрительных сценариев.

- Выполнение действий, которые приложения обычно не инициируют во время повседневной работы.

Такое поведение программного обеспечения иногда встречается в легитимных приложениях, но зачастую считается рискованным, поскольку злоумышленники способны злоупотреблять им с помощью вредоносного ПО. Правила сокращения направлений атак могут ограничить рискованное поведение программного обеспечения и помочь обеспечить безопасность вашей системы.

Вы можете задать правила сокращения направлений атак для устройств под управлением любого из следующих выпусков и версий Windows:

- Windows 10 Pro версии 1709 (RS3, сборка 16299) или более поздней

- Windows 10 Корпоративная версии 1709 или более поздней

- Windows Server версии 1803 (Semi-Annual Channel) или более поздней

- Windows Server 2019

- Windows Server 2016

- Windows Server 2012 R2

Примечание

- Windows Server 2016 и Windows Server 2012 R2 необходимо подключить с помощью инструкций в разделе Подключение серверов Windows, чтобы эта функция работала.

Содержание

ASR-правило к матрице GUID

Имя правила

GUID правила

Блокировать злоупотребления в отношении эксплуатируемых уязвимостей подписанных драйверов

56a863a9-875e-4185-98a7-b882c64b5ce5

Запретить Adobe Reader создавать дочерние процессы

7674ba52-37eb-4a4f-a9a1-f0f9a1619a2c

Запретить всем приложениям Office создавать дочерние процессы

d4f940ab-401b-4efc-aadc-ad5f3c50688a

Блокировка кражи учётных данных из подсистемы локального центра безопасности Windows (lsass.exe)

9e6c4e1f-7d60-472f-ba1a-a39ef669e4b2

Блокировка исполняемого содержимого из почтового клиента и веб-почты

be9ba2d9-53ea-4cdc-84e5-9b1eeee46550

Блокировать выполнение исполняемых файлов, если они не соответствуют критериям распространённости, возраста или списка доверия

01443614-cd74-433a-b99e-2ecdc07bfc25

Блокировать выполнение потенциально обфусцированных (опасных) скриптов

5beb7efe-fd9a-4556-801d-275e5ffc04cc

Блокировать JavaScript или VBScript от запуска из загруженного исполняемого контента

d3e037e1-3eb8-44c8-a917-57927947596d

Запрет приложениям Office создавать исполняемое содержимое

3b576869-a4ec-4529-8536-b80a7769e899

Запретить приложениям Office внедрять код в другие процессы

75668c1f-73b5-4cf0-bb93-3ecf5cb7cc84

Запретить приложению Outlook создавать дочерние процессы

26190899-1602-49e8-8b27-eb1d0a1ce869

Блокировка сохраняемости с помощью подписки на события WMI

* Исключения файлов и папок не поддерживаются.

e6db77e5-3df2-4cf1-b95a-636979351e5b

Блокировать создание процессов, исходящих от команд PSExec и WMI

d1e49aac-8f56-4280-b9ba-993a6d77406c

Блокировка недоверенных и неподписанных процессов, выполняемых с USB

b2b3f03d-6a65-4f7b-a9c7-1c7ef74a9ba4

Блокировка вызовов API Win32 из макросов Office

92e97fa1-2edf-4476-bdd6-9d0b4dddc7b

Использование расширенной защиты от программ-вымогателей (ransomware)

c1db55ab-c21a-4637-bb3f-a12568109d35

Режимы правил ASR

- Не настроено или Отключено: Состояние, в котором правило ASR не было включено или было отключено. Код для этого состояния = 0.

- Блокировать: Состояние, в котором правило ASR включено. Код для этого состояния = 1.

- Аудит: Состояние, в котором правило ASR оценивается на предмет влияния, которое оно окажет на сиситему, если будет включено (установлено на блокировку или предупреждение). Код для этого состояния = 2.

- Предупреждение: Состояние, в котором правило ASR включено и представляет уведомление пользователю, но позволяет пользователю обойти блокировку. Код для этого состояния = 6.

Описание правил

Блокировать злоупотребления в отношении эксплуатируемых уязвимостей подписанных драйверов

Запретить Adobe Reader создавать дочерние процессы

Запретить всем приложениям Office создавать дочерние процессы

Блокировка кражи учётных данных из подсистемы локального центра безопасности Windows (lsass.exe)

Блокировка исполняемого содержимого из почтового клиента и веб-почты

Блокировать выполнение исполняемых файлов, если они не соответствуют критериям распространённости, возраста или списка доверия

Блокировать выполнение потенциально обфусцированных (опасных) скриптов

Блокировать JavaScript или VBScript от запуска из загруженного исполняемого контента

Запрет приложениям Office создавать исполняемое содержимое

Запретить приложениям Office внедрять код в другие процессы

Запретить приложению Outlook создавать дочерние процессы

Блокировка сохраняемости с помощью подписки на события WMI

Блокировать создание процессов, исходящих от команд PSExec и WMI

Блокировка недоверенных и неподписанных процессов, выполняемых с USB

Блокировка вызовов API Win32 из макросов Office

Использование расширенной защиты от программ-вымогателей (ransomware)

Настройка правил

От теории перейдём к практике. Добавим одно из правил (использование расширенной защиты от программ-вымогателей (ransomware) ) через локальную групповую политику ОС Windows

Сочетание клавиш Win+R (открывает утилиту “Выполнить”)

В диалоговом окне вводим следующее – gpedit.msc

Конфигурация компьютера→

Административные шаблоны→

Компоненты Windows→

Антивирусная программа “Защитник Windows”→

Exploit Guard в Защитнике Windows→

Сокращение возможных направлений атак

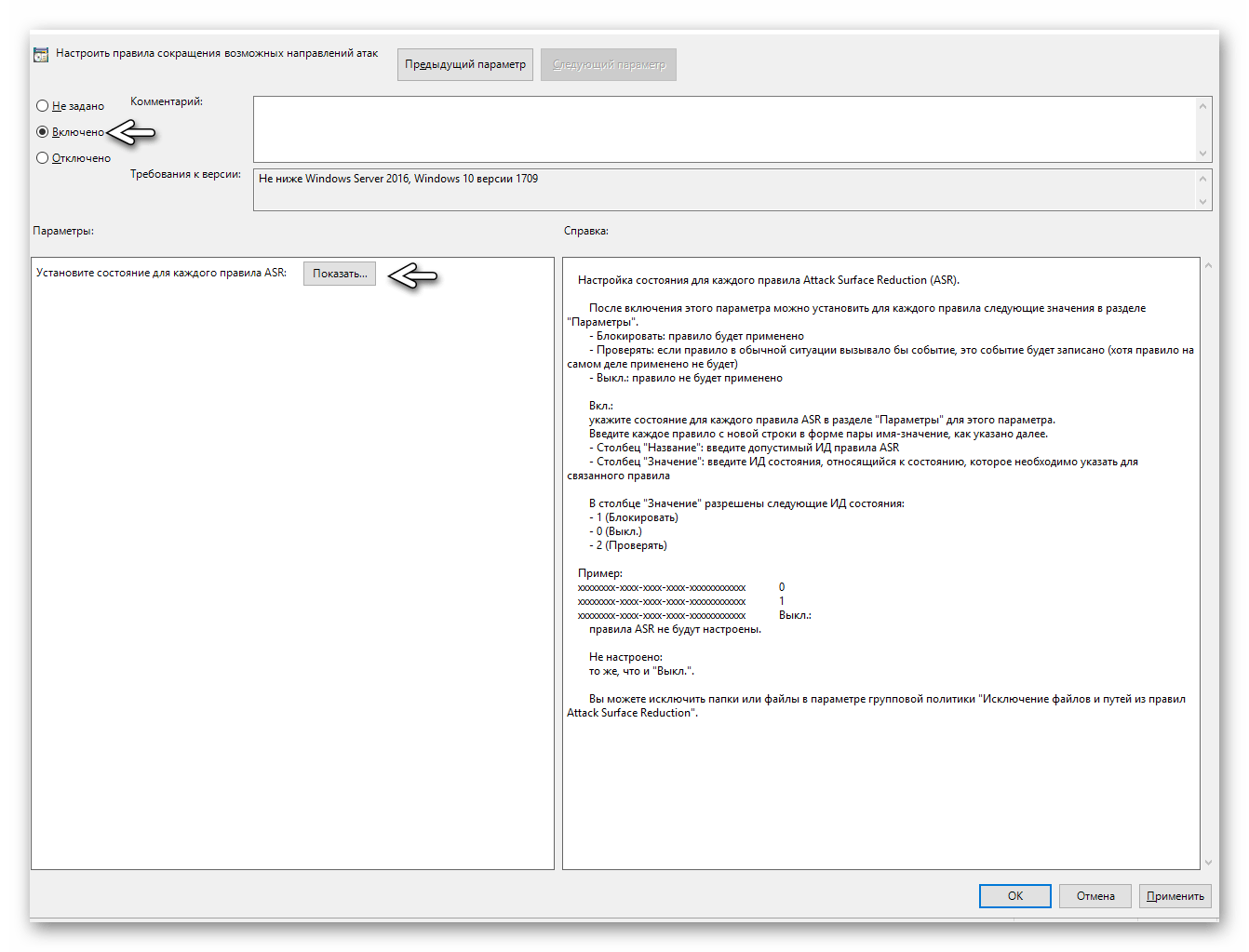

Переходим на вкладку справа – настроить правила сокращения возможных направлений атак. Переводим параметр в состояние включено. Нажимаем показать.

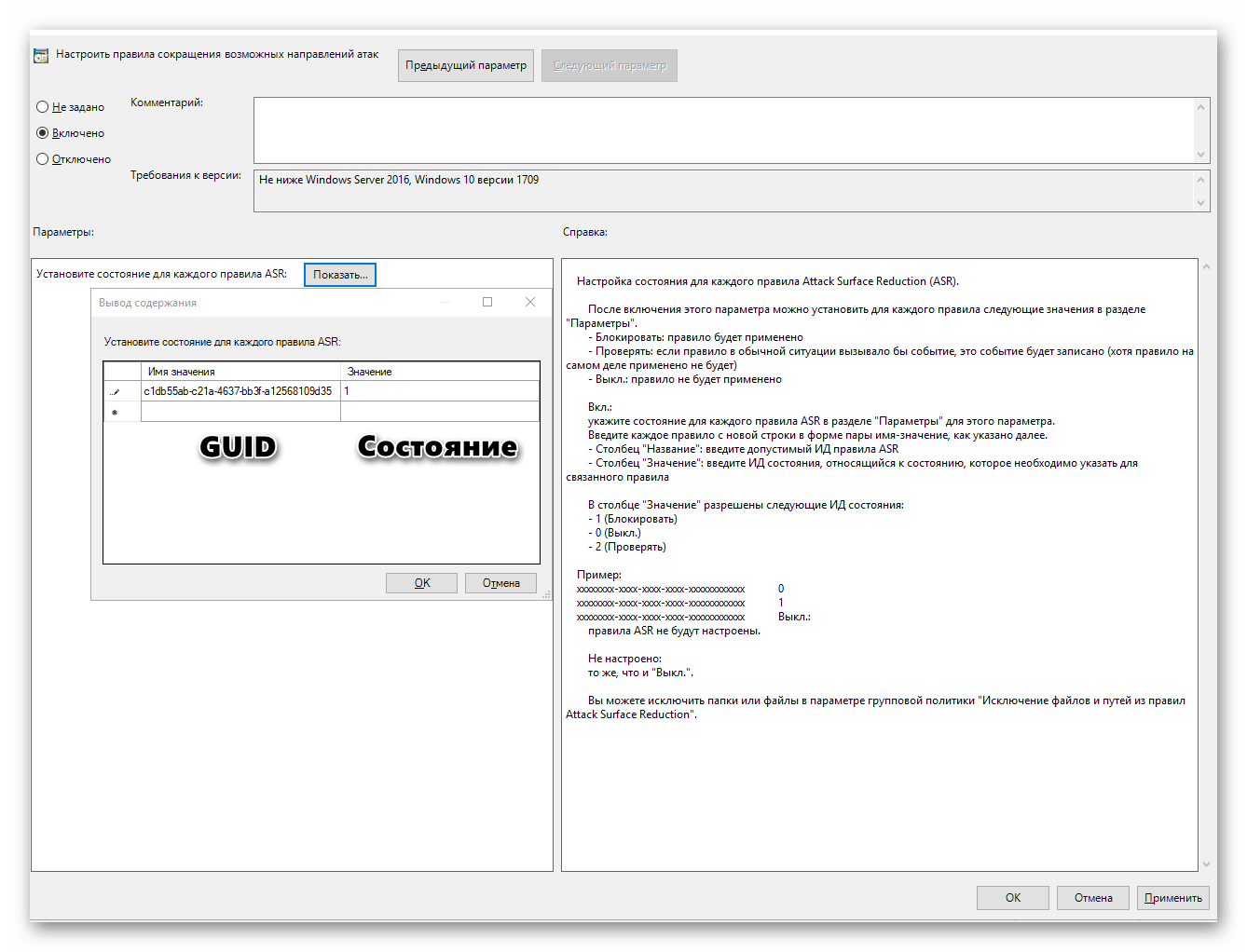

Вводим GUID правила (Использование расширенной защиты от программ-вымогателей (ransomware)) – c1db55ab-c21a-4637-bb3f-a12568109d35. Устанавливаем код состояния 1 – Блокировать. Применить. ОК.

Чтобы использовать это правило, необходимо включить облачную защиту. Включаем. Для этого перейдём на вкладку Антивирусная программа “Защитник Windows” – MpEngine. В правом окне два параметра:

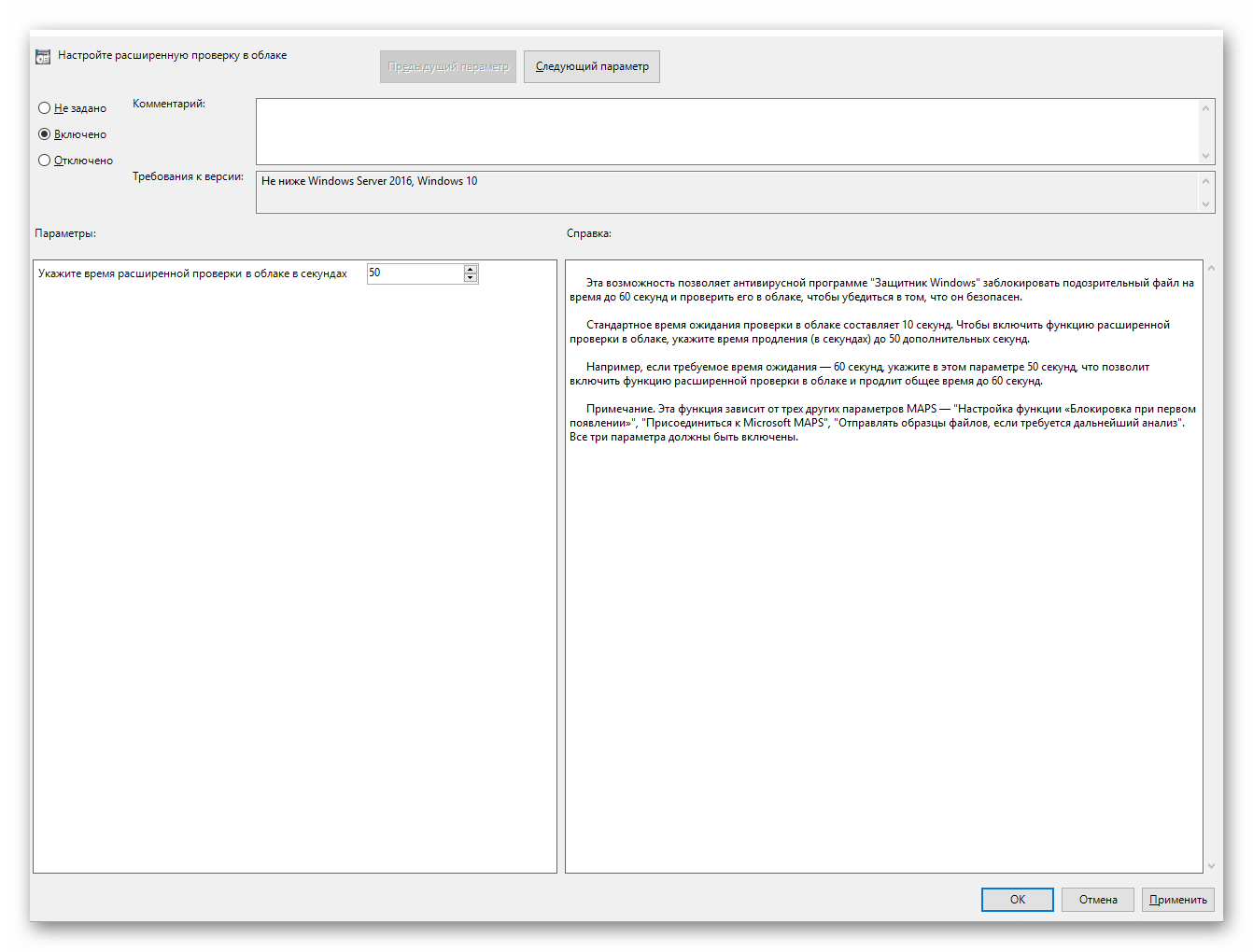

- Настройте расширенную проверку в облаке

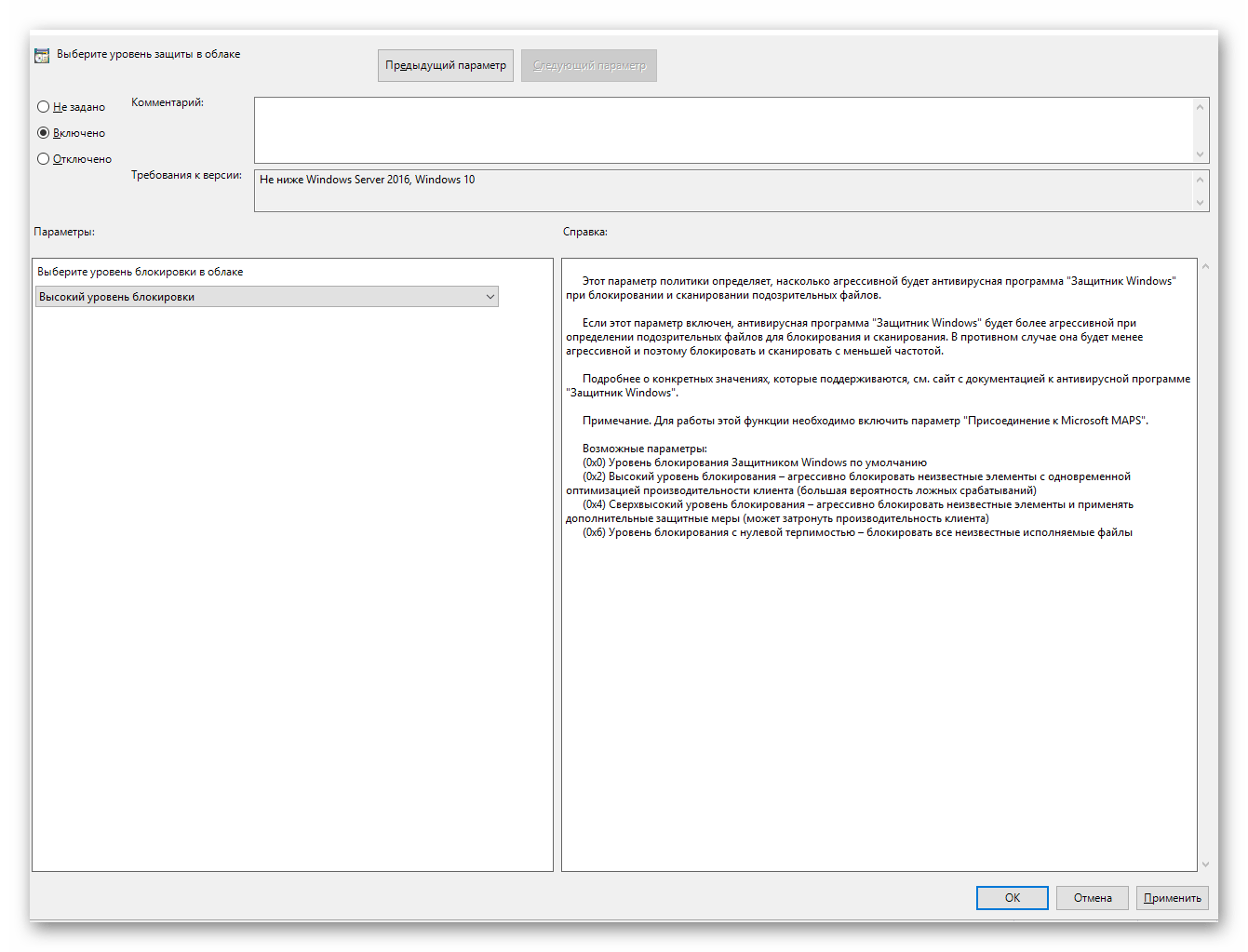

- Выберите уровень защиты в облаке

1. Настройте расширенную проверку в облаке. Настраиваем. Переводим параметр в состояние включено. Следуем рекомендациям из справки (правое окно). Устанавливаем значение 50 секунд. Применить. ОК.

2. Выберите уровень защиты в облаке. Выбираем. Переводим параметр в состояние включено. Параметр – Высокий уровень блокировки. Применить. ОК.

Т.к. функция “облачной защиты” зависит от MAPS – настраиваем MAPS.

Антивирусная программа “Защитник Windows” – MAPS. В правом окне четыре параметра:

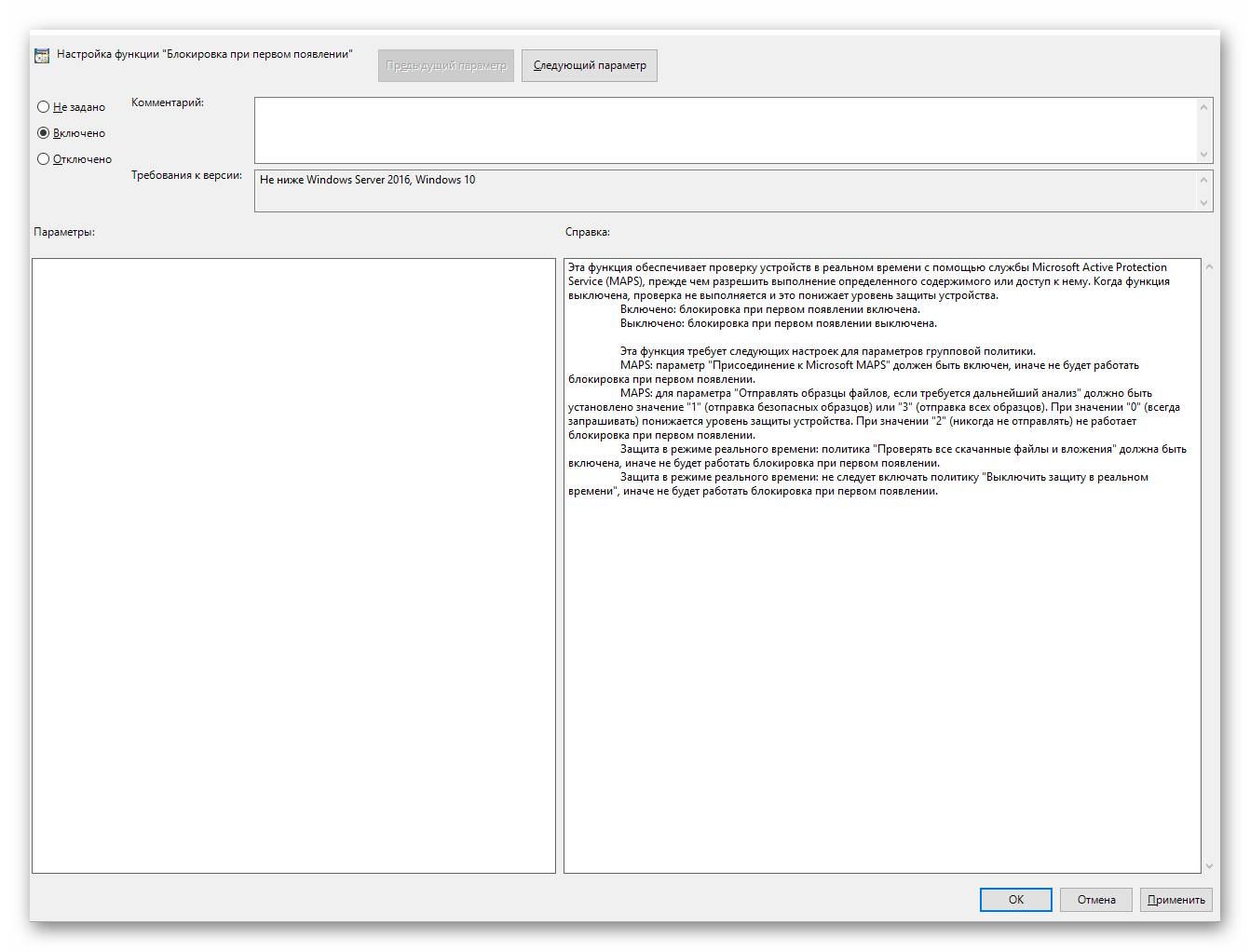

- Настройка функции “Блокировка при первом появлении”

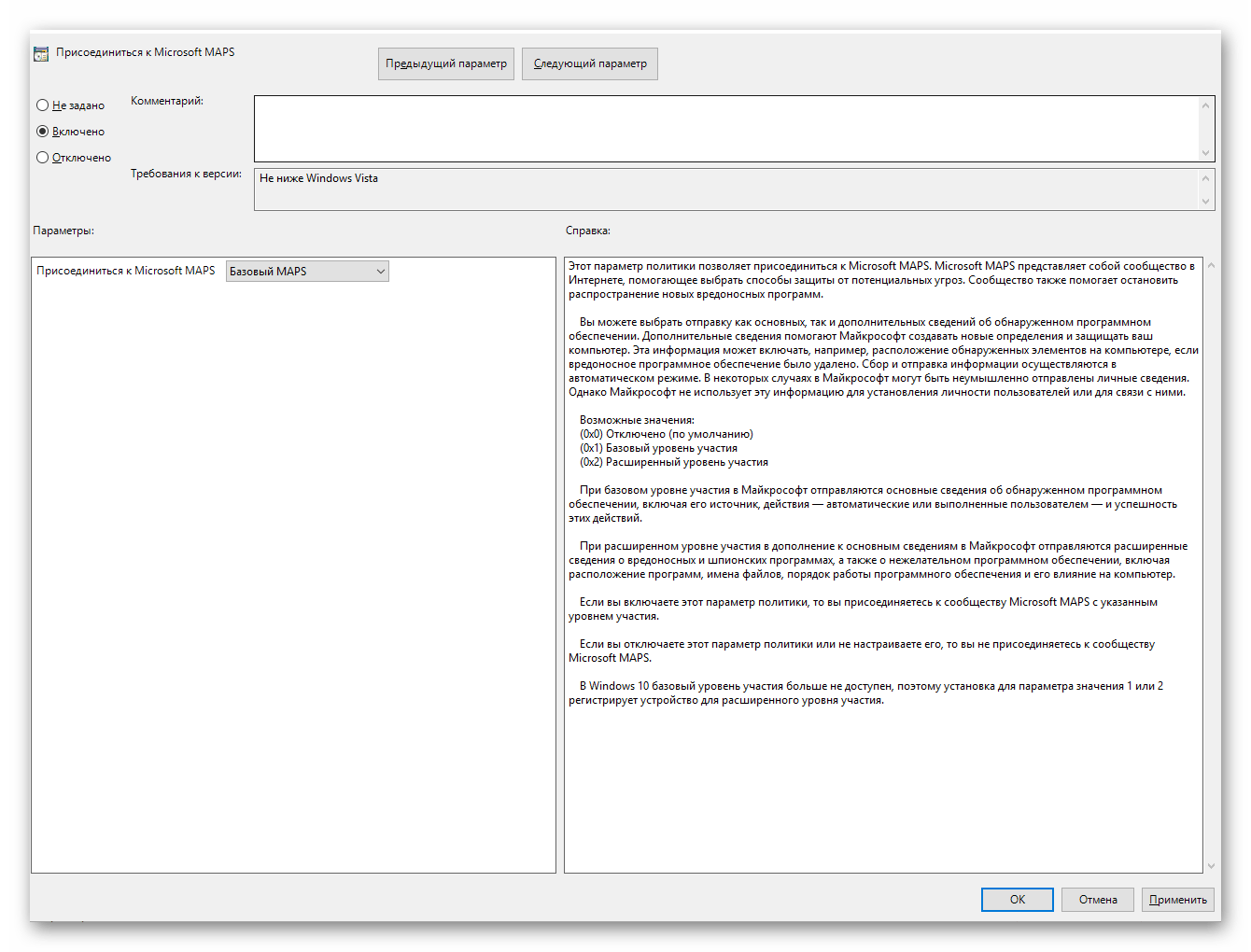

- Присоединиться к Microsoft MAPS

- Настроить локальное переопределение для отправки отчётов в Microsoft MAPS

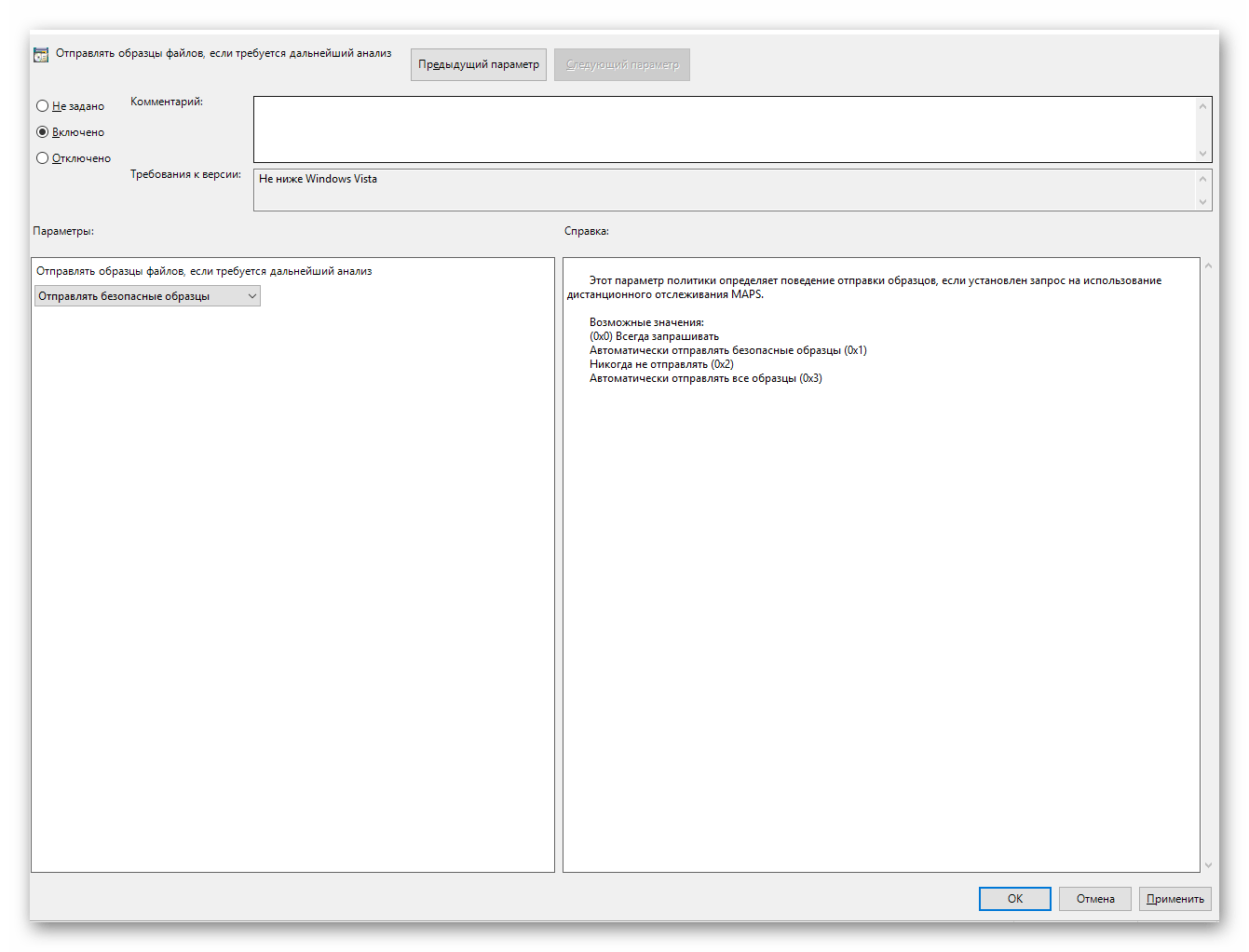

- Отправлять образцы файлов, если требуется дальнейший анализ

1. Настройка функции “Блокировка при первом появлении”. Настраиваем. Переводим параметр в состояние включено. Применить. ОК.

2. Присоединиться к Microsoft MAPS. Присоединяемся. Переводим параметр в состояние включено. Выбираем – Базовый MAPS. Применить. ОК.

3. Настроить локальное переопределение для отправки отчётов в Microsoft MAPS. Пропускам. Оставляем как есть.

4. Отправлять образцы файлов, если требуется дальнейший анализ. Отправляем. Переводим параметр в состояние включено. Выбираем – Отравлять безопасные образцы. Применить. ОК.

Послесловие

На этом настройка модуля “Правила сокращения направлений атак (ASR)” завершена. В случае сбоя или некорректной работы программ (в зависимости от внесённых правил), правило можно удалить или переключить ASR в состояние – отключено.