Windows Defender – постоянная защита состоит из защиты в реальном времени, мониторинга поведения и эвристики для выявления вредоносных программ на основе известных подозрительных и вредоносных действий.

Эти действия включают такие события, как внесение процессами необычных изменений в существующие файлы, изменение или создание ключей реестра автоматического запуска и мест запуска (также известных как точки расширения автозапуска, или ASEP), а также другие изменения в файловой системе или файловой структуре.

Настройка Windows Defender

Данная настройка доступна для устройств под управлением любого из следующих выпусков и версий Windows:

Windows 10 Pro версии 1709 (RS3, сборка 16299) или более поздней

- Windows 10 Корпоративная версии 1709 или более поздней

- Windows Server версии 1803 (Semi-Annual Channel) или более поздней

- Windows Server 2019

- Windows Server 2016

- Windows Server 2012 R2

Примечание

- Windows Server 2016 и Windows Server 2012 R2 необходимо подключить с помощью инструкций в разделе Подключение серверов Windows, чтобы эта функция работала.

Сочетание клавиш Win+R (открывает утилиту «Выполнить»)

В диалоговом окне вводим следующее – gpedit.msc

Конфигурация компьютера→

Административные шаблоны→

Компоненты Windows→

Антивирусная программа “Защитник Windows”

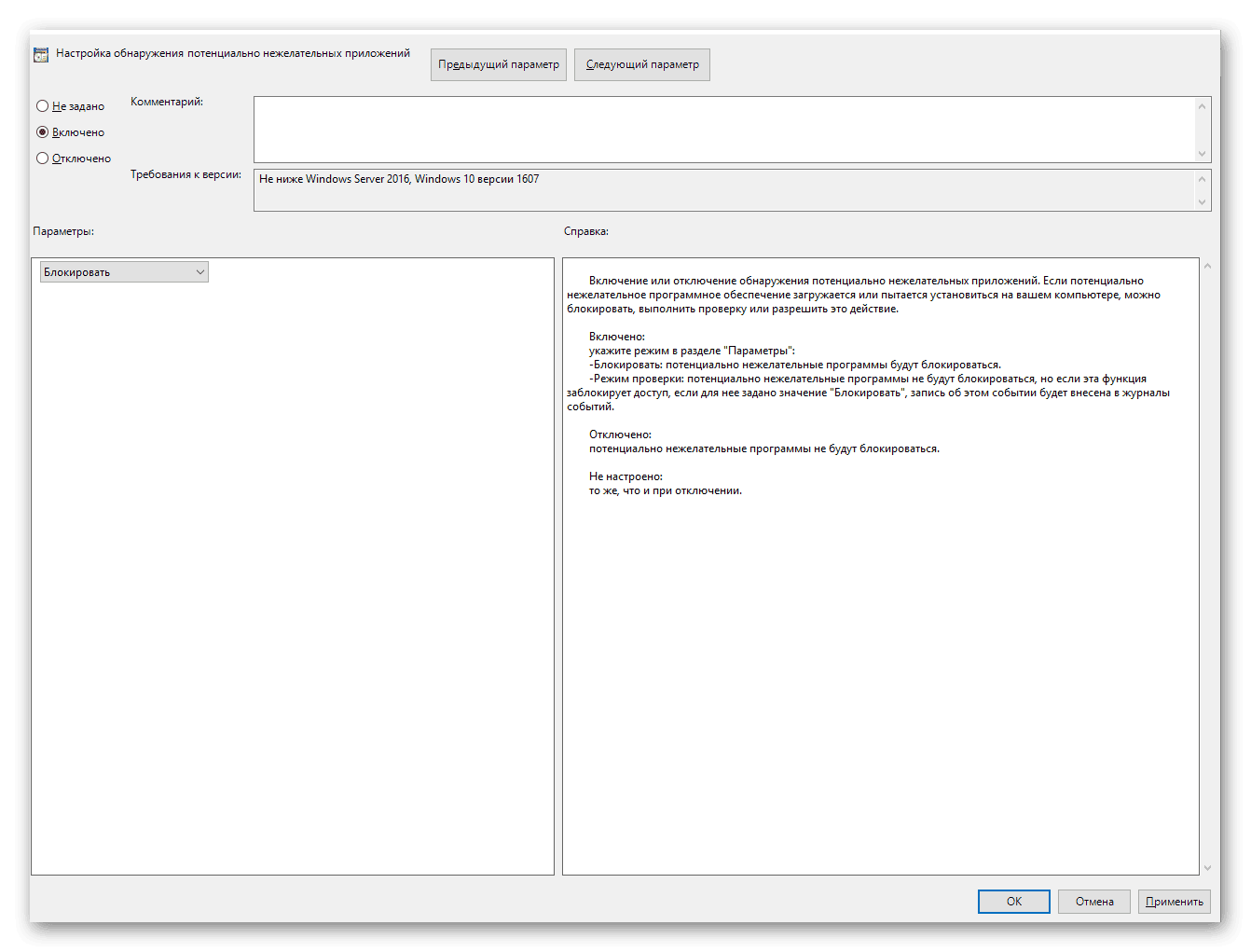

Переходим на вкладку справа – Настройка обнаружения потенциально нежелательных приложений. Переводим параметр в состояние включено. Режим – блокировать. Применить. ОК.

Далее раскрываем “ветку” настроек – Антивирусная программа “Защитник Windows”

- Exploit Guard в Защитнике Windows

- MAPS

- MpEngine

- Защита в реальном времени

- Исключения

- Исправления

- Карантин

- Клиентский интерфейс

- Обновление подписей

- Отчёты

- Проверка

- Система проверки сети

- Угрозы

- Управлением устройством

п.1. Exploit Guard в Защитнике Windows – раскрываем “ветку”

- Защита сети

- Контролируемый доступ к папкам

- Сокращение возможных направлений атак

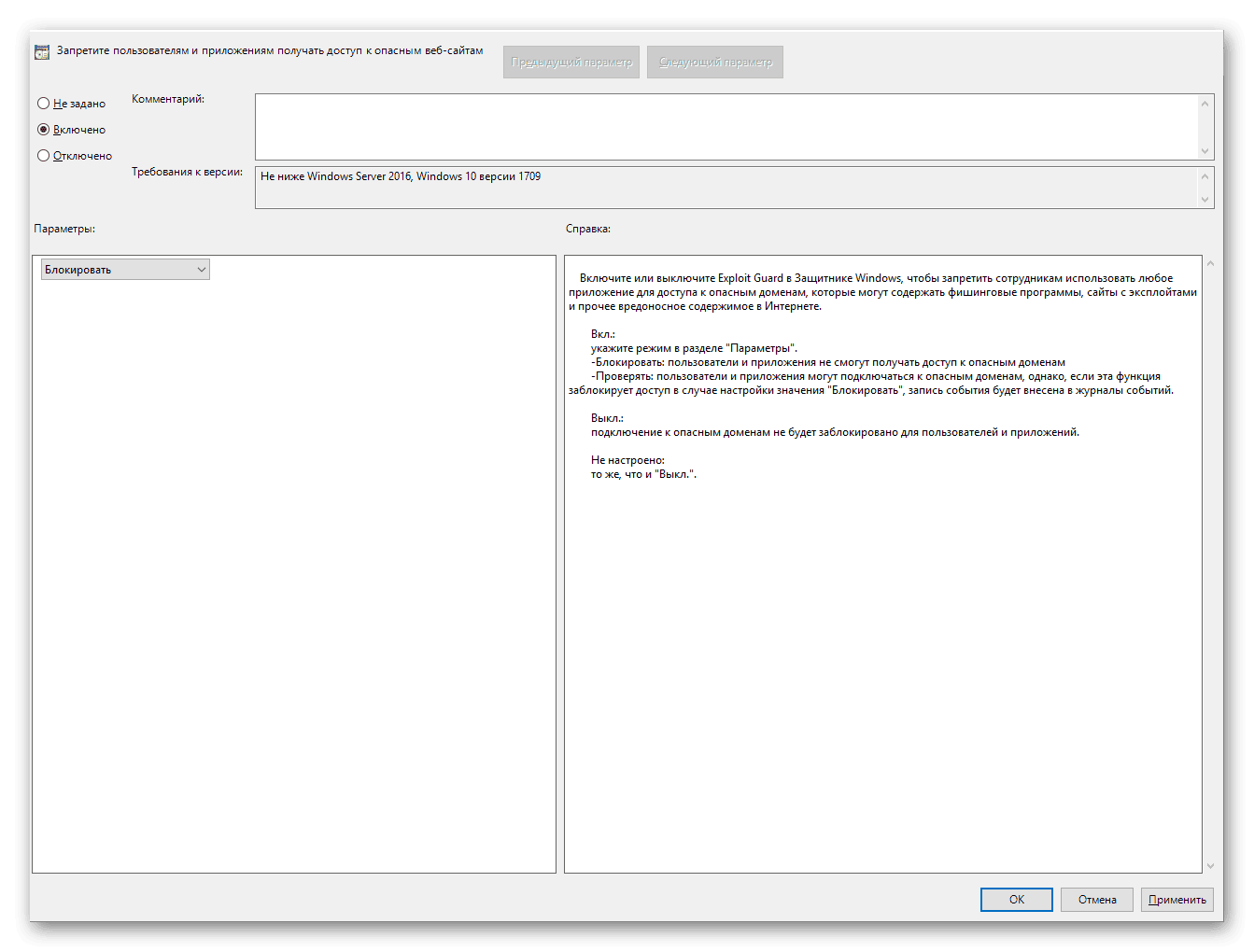

Защита сети. Переходим на окно справа. Запретите пользователям и приложениям получать доступ к опасным веб-сайтам. Переводим параметр в состояние – включено. Режим – Блокировать. Применить. ОК.

Внимание

п.п. Сокращение возможных направлений атак

п.2. MAPS

п.3. MpEngine

Пропускаем т.к. настройка параметров производилась в данной статье

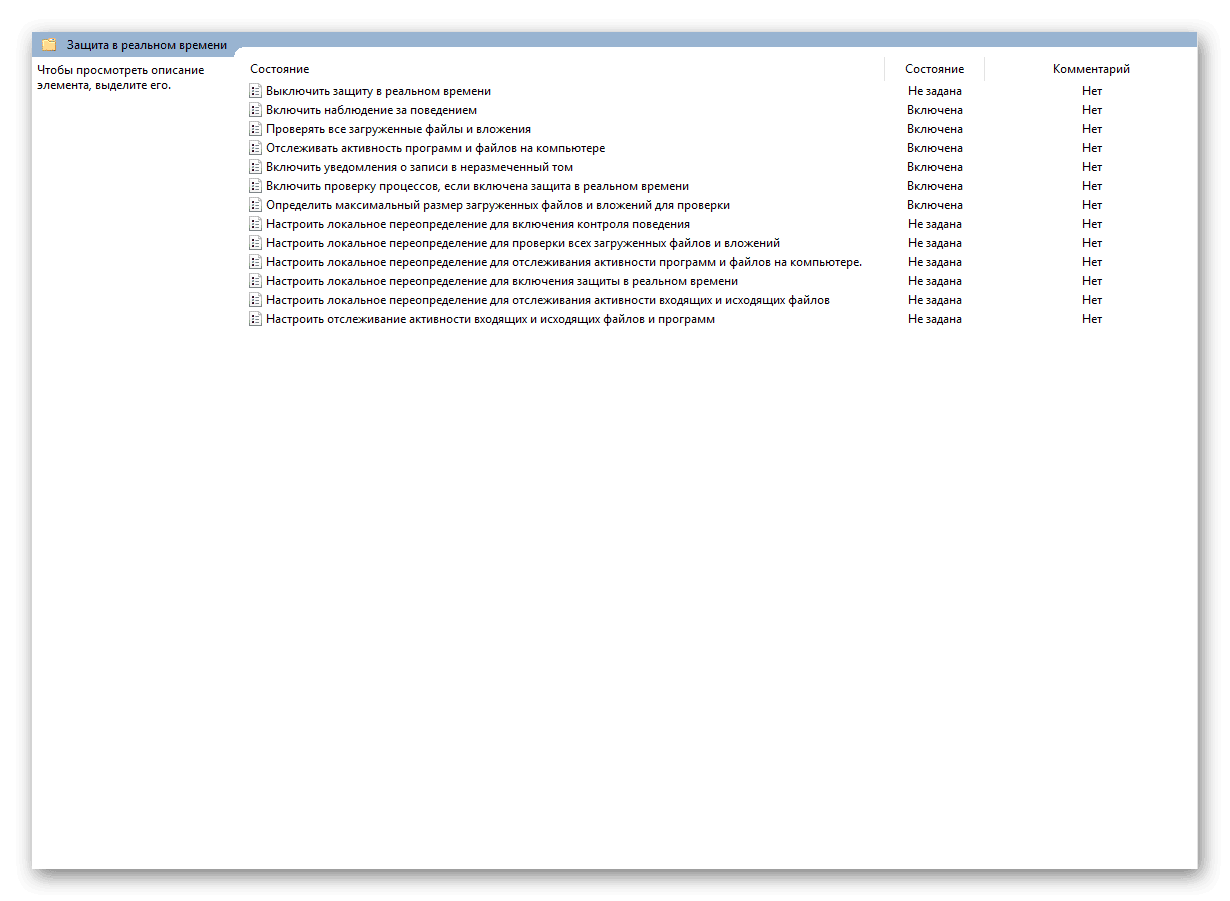

п.4. Защита в реальном времени – переходим на вкладку справа

Переводим в состояние “Включено” следующие параметры (не забываем нажать Применить. ОК. для каждого параметра):

- Включить наблюдение за поведением

- Проверять все загруженные файлы и вложения

- Отслеживать активность программ и файлов на компьютере

- Включить уведомления о записи в неразмеченный том

- Включить проверку процессов, если включена защита в реальном времени

- Определить максимальный размер загруженных файлов и вложений для проверки (оставляем значение по умолчанию 20480 килобайт)

Пропускаем настройку следующих параметров:

п.5. Исключения

п.6. Исправления

п.7. Карантин

п.8. Клиентский интерфейс

п.10. Отчёты

п.13. Угрозы

п.14. Управление устройством

Исключённые параметры вы можете самостоятельно изучить, сделать выводы и исходя из необходимости настроить.

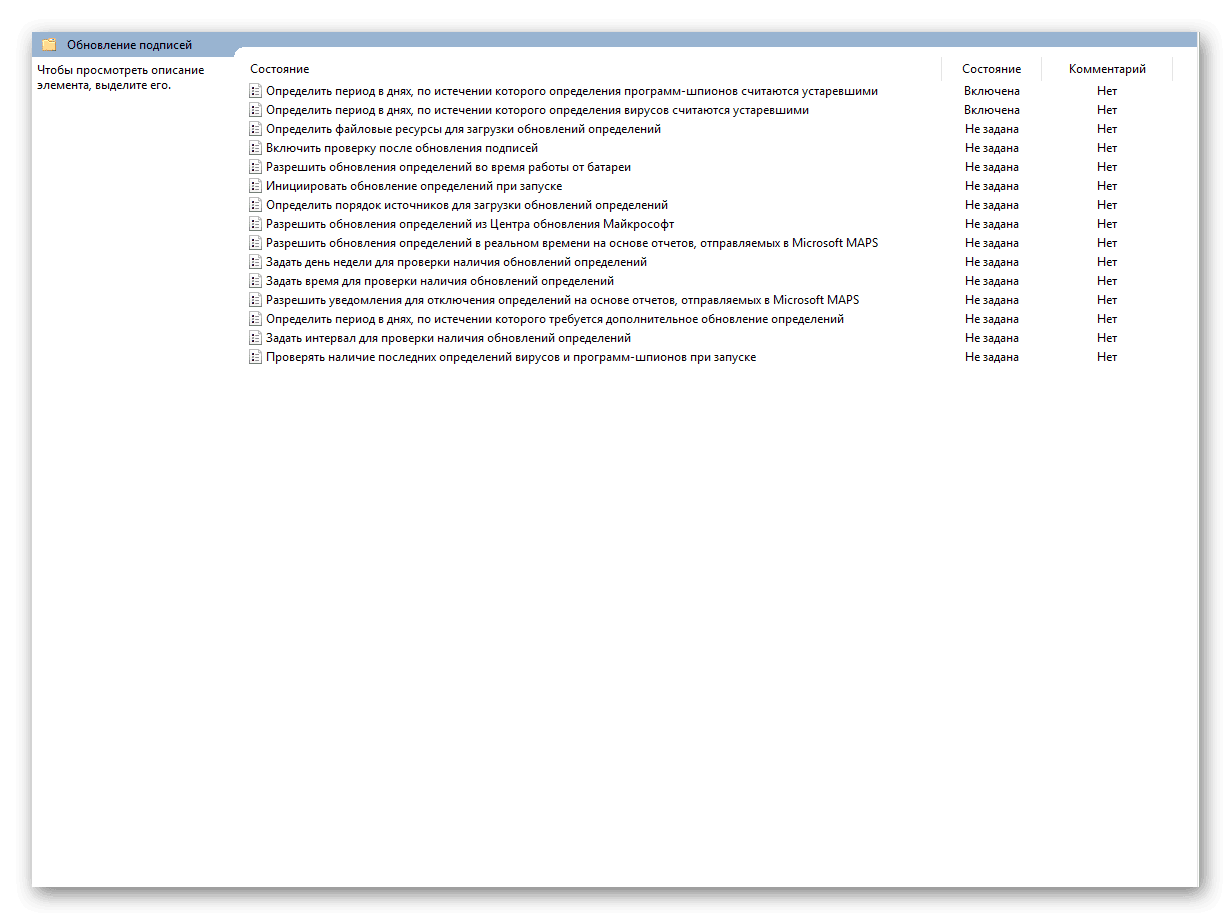

п.9. Обновление подписей – переходим на вкладку справа

Переводим в состояние «Включено» следующие параметры (не забываем нажать Применить. ОК. для каждого параметра):

- Определить период в днях, по истечении которого определения программ-шпионов считаются устаревшими

- Определить период в днях, по истечении которого определения вирусов считаются устаревшими

(параметр – 1 день)

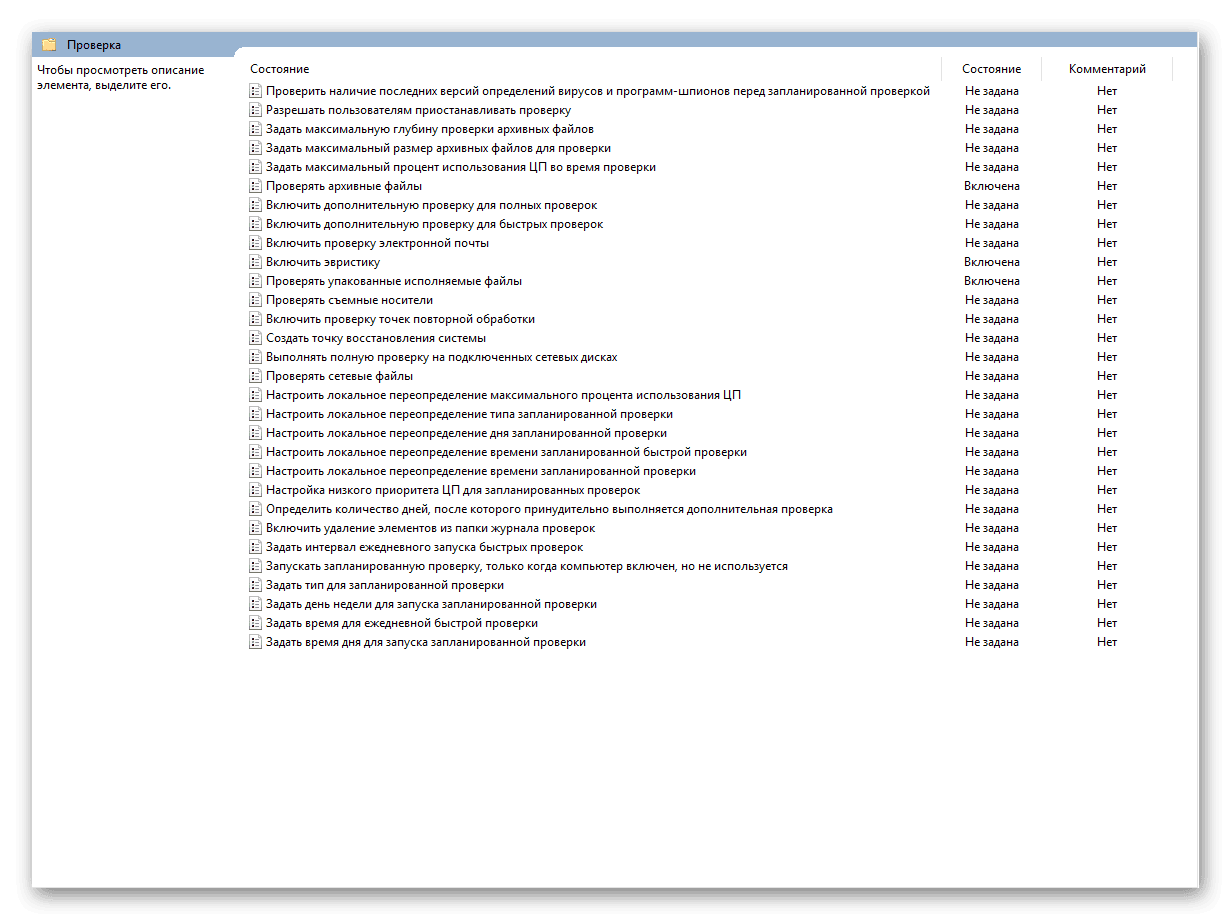

п.11. Проверка – переходим на вкладку справа

Переводим в состояние «Включено» следующие параметры (не забываем нажать Применить. ОК. для каждого параметра):

- Проверять архивные файлы

- Включить эвристику

- Проверять упакованные исполняемые файлы

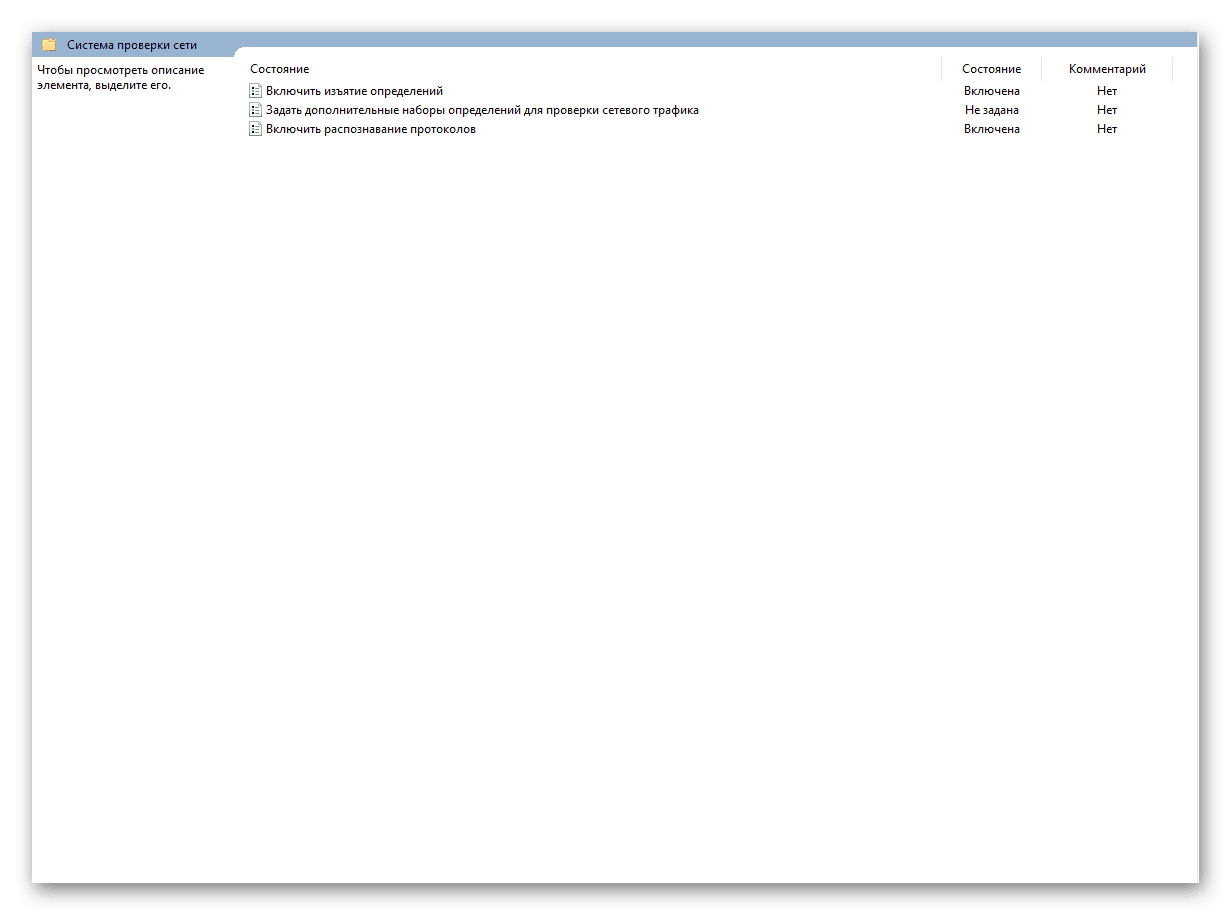

п.12. Система проверки сети – переходим на вкладку справа

Переводим в состояние «Включено» следующие параметры (не забываем нажать Применить. ОК. для каждого параметра):

- Включить изъятие определений

- Включить распознавание протоколов

Таким образом мы с вами завершили настройку Windows Defender через локальную групповую политику.