В плагине LiteSpeed Cache для WordPress обнаружена уязвимость, которая может позволить неавторизованным пользователям повысить свои привилегии.

Отслеживаемая как CVE-2023-40000, уязвимость была устранена в октябре 2023 года в версии 5.7.0.1.

«Этот плагин подвержен уязвимости и может позволить любому неаутентифицированному пользователю украсть конфиденциальную информацию и, в данном случае, повысить привилегии на сайте WordPress, выполнив один HTTP-запрос», — говорит исследователь Patchstack Рафи Мухаммед (Rafie Muhammad).

Плагин LiteSpeed Cache, который используется для повышения производительности сайта, имеет более пяти миллионов установок. Последняя версия плагина – 6.1, которая была выпущена 5 февраля 2024 года.

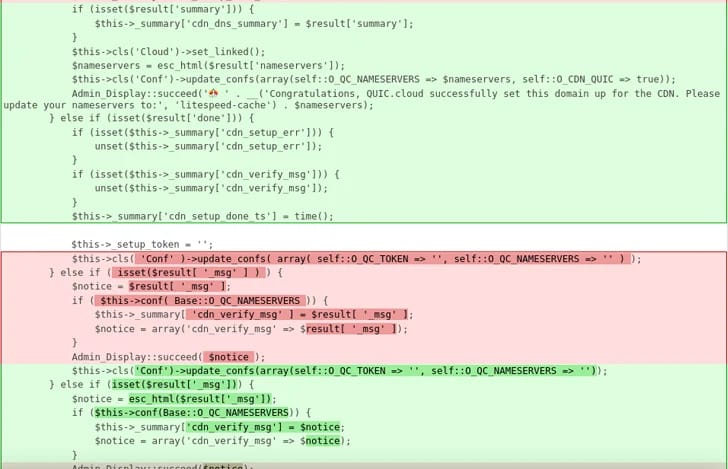

Компания WordPress, занимающаяся вопросами безопасности, заявила, что CVE-2023-40000 является результатом отсутствия санации пользовательского ввода и экранирования вывода. Уязвимость кроется в функции update_cdn_status() и может быть воспроизведена в стандартной установке.

«Поскольку полезная нагрузка XSS размещается в виде уведомления администратора, а уведомление администратора может отображаться на любой конечной точке wp-admin, эта уязвимость также может быть легко вызвана любым пользователем, имеющим доступ к области wp-admin», – отметил Мухаммад.

Обнаружение произошло через четыре месяца после того, как Wordfence обнаружил ещё один недостаток XSS в том же плагине (CVE-2023-4372, оценка CVSS: 6.4), связанный с недостаточной санацией ввода и экранированием вывода атрибутов, вводимых пользователем. Она была устранена в версии 5.7.

“Это позволяет аутентифицированным злоумышленникам с правами уровня contributor и выше внедрять произвольные веб-скрипты в страницы, которые будут выполняться всякий раз, когда пользователь заходит на скомпрометированную страницу”, – добавил Иштван Мартон (István Márton Wordfence).

Материалы: Thehackernews.com