В середине мая открылась свободная регистрация имён в доменных зонах .ZIP и .MOV. Эти TLD вошли в список из сотен коммерческих доменных зон, обслуживанием которых занимаются частные компании. В данном случае регистратор, обслуживающий эти два TLD, принадлежит Google. От всех остальных доменов верхнего уровня эти два отличаются тем, что соответствующие URL крайне трудно отличить от имён файлов с таким же разрешением. Среди специалистов по безопасности это сразу же вызвало опасения: кликабельные ссылки в мессенджерах и соцсетях, похожие на имена файлов, теоретически должны упростить кибератаки.

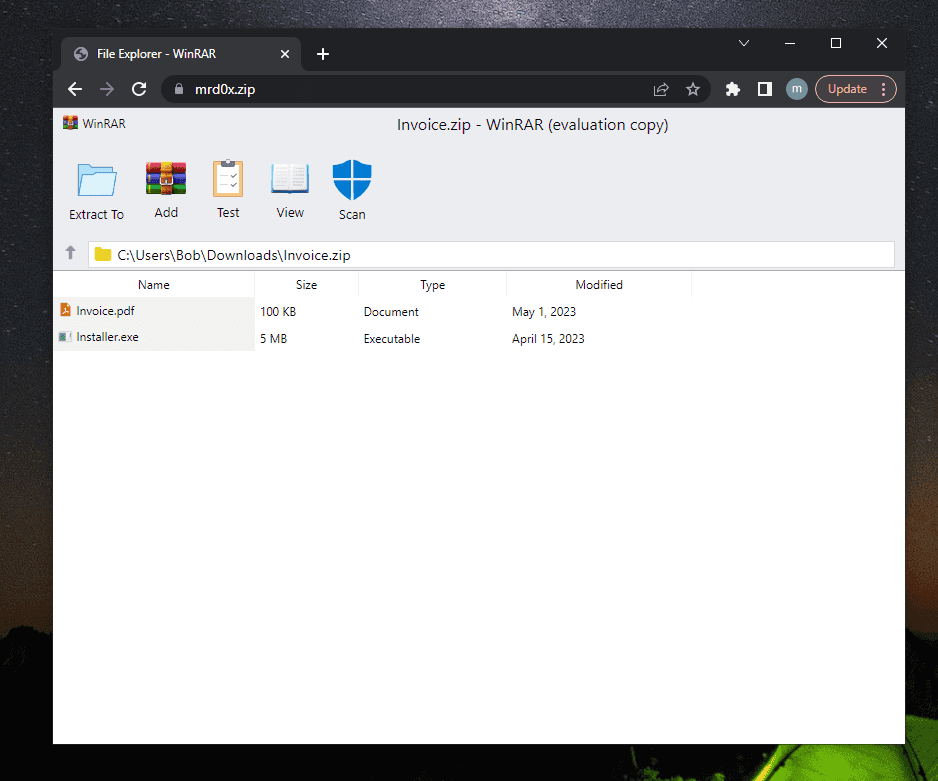

Как подобная атака может выглядеть на практике, на прошлой неделе показал исследователь, известный под ником mrd0x. Он зарегистрировал доменное имя mrd0x.zip, на котором детально воспроизвёл интерфейс архиватора WinRAR.

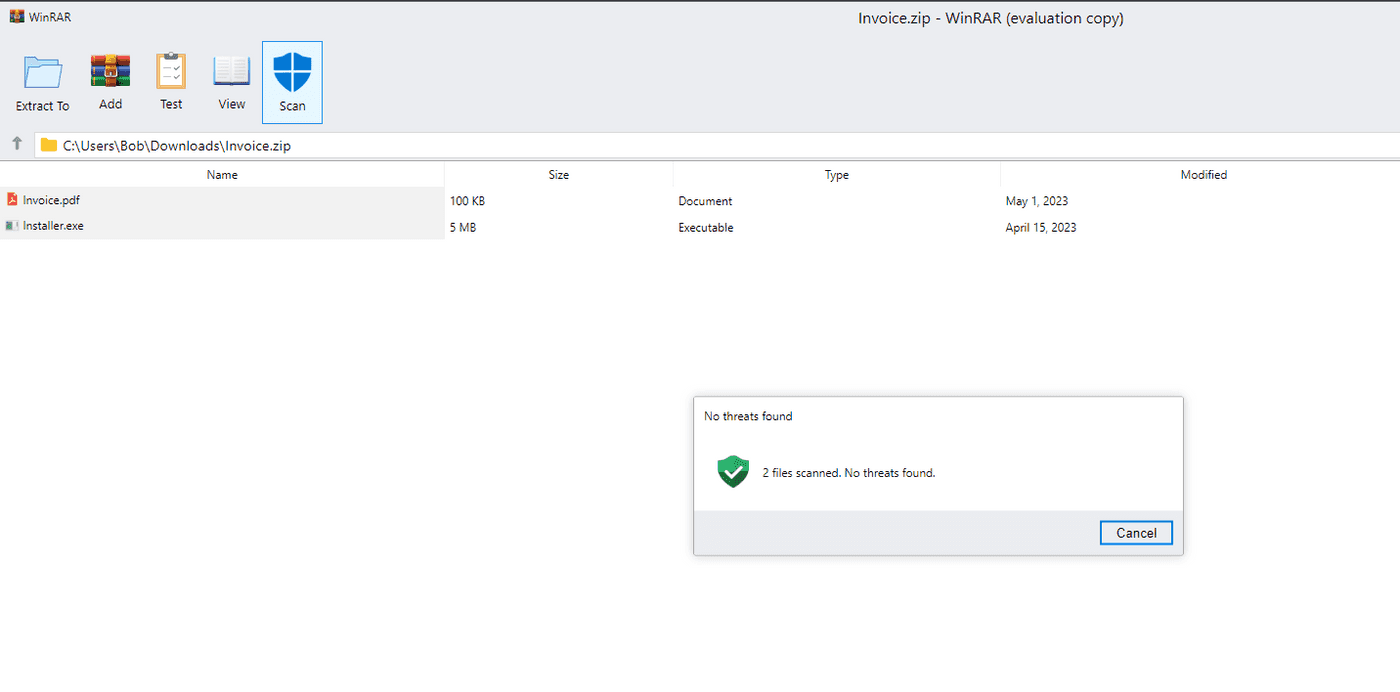

Очевидный сценарий атаки следующий: злоумышленник регистрирует домен (или несколько доменов), похожий на имя файла. Ссылки на них рассылает жертвам через мессенджеры, вставляет на мусорные веб-сайты в Сети, массово отправляет по почте. По клику на ссылку пользователь видит вроде бы обычное окно архиватора, где можно якобы «распаковать» какие-то файлы. mrd0x также продемонстрировал некоторые «улучшения пользовательского опыта», например, добавил сообщение о том, что файлы якобы просканированы на наличие угроз:

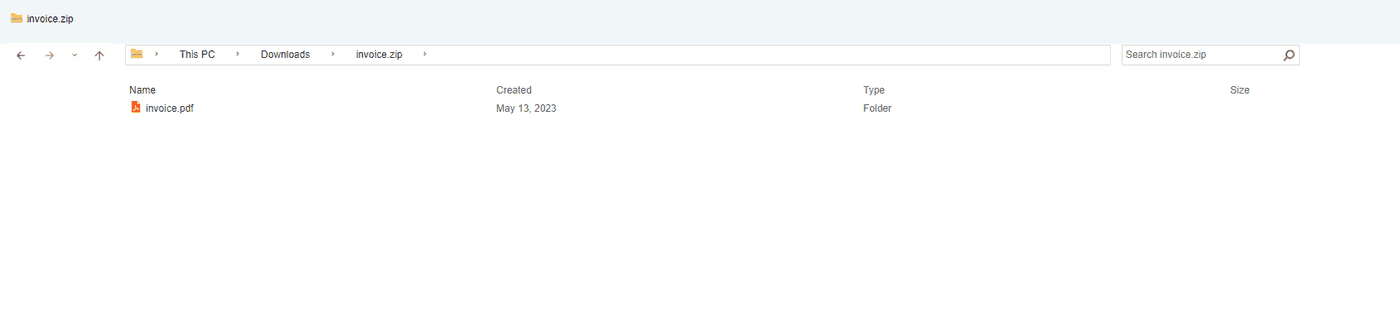

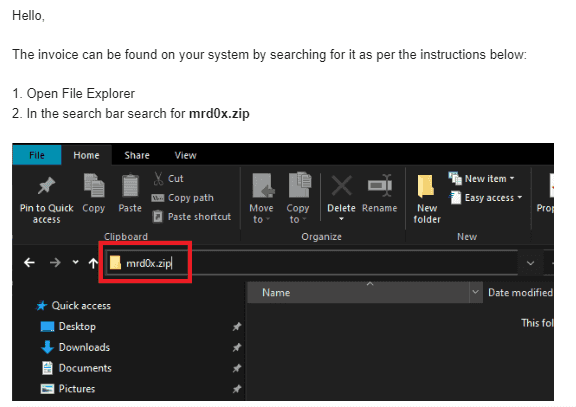

Не обязательно эмулировать в браузере WinRAR, можно воспроизвести ещё более привычное окно проводника Windows:

По клику на файл или на кнопку «Extract to» в «архиваторе» будет скачиваться файл, открыть который потенциальная жертва должна без всяких сомнений, — он же «проверен» или вообще выглядит так, будто запускается локально. Но есть и другие варианты, когда жертву перенаправляют на фишинговую страницу, например, облачного сервиса, где просят ввести логин и пароль от своей учётной записи. Понятно, что подобная атака будет работать с людьми, которые с трудом отличают настоящую программу от браузера. Но таких людей не так уж мало. В скриншотах выше показан идеальный вид псевдоархиватора, а если развернуть окно браузера на весь экран, то интерфейс также растягивается и выглядит уже подозрительно.

Вроде бы подобная атака мало чем отличается от любой другой с использованием какого угодно домена. За одним исключением: ссылки, похожие на имена файлов, будут активными. Например, Twitter уже автоматически делает mrd0x.zip активной ссылкой, равно как и мессенджер Telegram. На вредоносные домены в зонах .zip и .mov будет чуть проще попасть, а значит, успешных взломов станет на несколько процентов больше. Самую интересную проблему mrd0x показал на примере проводника Windows (настоящего). Если ввести в проводнике имя файла, которого в открытой папке нет, Windows попытается открыть сайт с идентичным URL в браузере.

Желание Google заработать на доменных именах пару лишних долларов понятно, но такое вторжение в отработанное десятилетиями разделение между «вебом» и «файлами» вряд ли можно назвать хорошей идеей.

Материалы: Блог компании «Лаборатория Касперского»