Пятого июня исследователи «Лаборатории Касперского» опубликовали подробный разбор вредоносной программы Satacom, известной также как LegionLoader. Речь идёт о семействе загрузчиков — программ, которые устанавливают на компьютер пользователя «полезную нагрузку». В статье разобран вариант, в котором на устройство жертвы ставится расширение для браузера с богатой функциональностью по краже криптовалют.

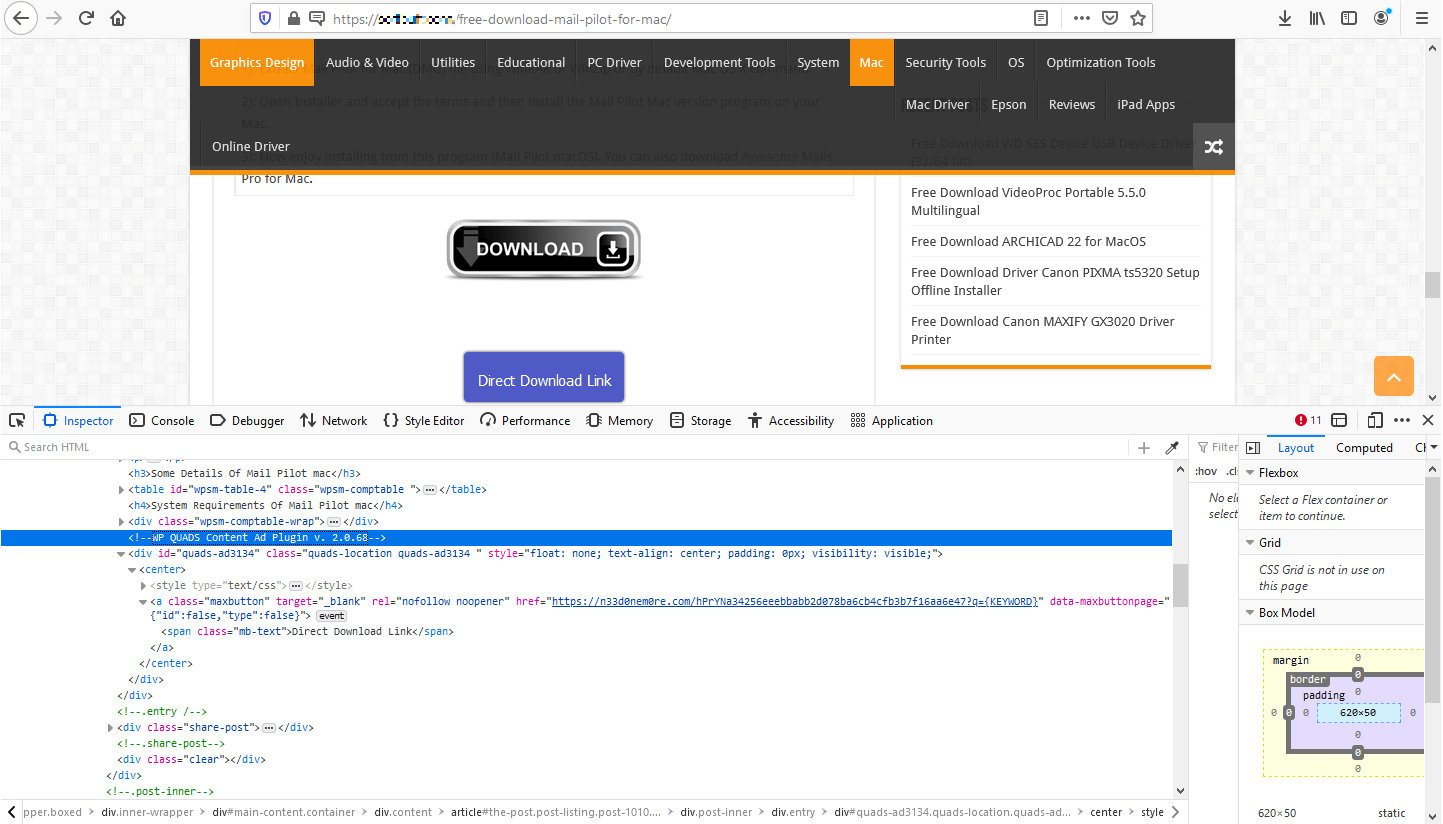

Особый интерес представляет показанный в статье метод распространения вредоносного кода. В дополнение к чисто мошенническим сайтам, предлагающим скачать пиратскую версию какого-либо популярного ПО, Satacom также распространяется через рекламные объявления, представляющие собой изображение кнопки Download. Да, это тот самый случай, когда на каком-то (сомнительном или не очень) файловом хостинге отображается сразу несколько кнопок загрузки файла, и пользователю нужно угадать, какая из них относится непосредственно к этому хостингу. В исследовании подробно описана ситуация, когда потенциальная жертва нажимает не туда, куда надо.

На скриншоте выше показана работа рекламного плагина Quads, который злоумышленники эксплуатируют для встраивания в веб-сайты вредоносной кнопки Download. По клику на этот баннер пользователь проходит через несколько веб-страниц, пока не попадает на вредоносный хостинг, замаскированный под обычный сайт для обмена файлами. Там жертва скачивает архив и самостоятельно распаковывает его. Внутри «для вида» находятся несколько безвредных DLL-файлов и вредоносная программа setup.exe, размер которой принудительно увеличен до 450 мегабайт.

В процессе установки вредоносного кода происходит последовательная расшифровка блоков данных; используется алгоритм RC4. Загрузчик выполняет запрос к DNS-серверам Google, получает TXT-запись определённого домена, которая содержит зашифрованный URL. И вот оттуда уже скачивается полезная нагрузка. Что именно будет загружено, зависит от конкретной ситуации. В статье показана установка вредоносного расширения для браузеров Google Chrome, Brave и Opera. Скрипт Powershell ищет все файлы .LNK, ответственные за запуск одного из этих браузеров, и добавляет к ним строку, которая при запуске загружает кастомное расширение. После этого все открытые браузеры принудительно закрываются, вынуждая пользователя запустить вредоносный код. Имя аддона в данном случае маскируется под название легитимного сервиса Google Drive.

Расширение таргетирует пользователей криптовалютных сервисов Coinbase, Bybit, KuCoin, Huobi и Binance. С командного сервера загружаются адреса кошельков организаторов атаки, на которые переводятся средства жертвы. Еще одна интересная функциональность вредоносной программы — это подмена данных в веб-интерфейсе почтовых сервисов GMail, Hotmail и Yahoo. В результате содержимое легитимных сообщений, например от биржи Binance, может быть заменено на очень похожее «письмо» от кибермошенников. Всё это, естественно, дополняется стандартными функциями слежки за пользователем: злоумышленники получают информацию о системе, сохранённые куки, историю посещения веб-сайтов и прочее.

В результате работы вредоносной программы пользователь, скорее всего, лишится своих криптовалютных сбережений. Устанавливаемое загрузчиком расширение устроено так, чтобы мошеннические переводы были по максимуму скрыты от жертвы. Для этого используются методы обхода двухфакторной аутентификации, подменяется содержимое веб-страниц криптовалютных сервисов, модифицируются почтовые сообщения, отображаемые в браузере. И всё это — следствие одного случайного клика на вредоносный баннер, очень похожий на настоящую кнопку Download.

Материалы: Блог компании «Лаборатория Касперского»