Начиная с декабря 2023 года специалисты лаборатории ThreatLabz компании Zscaler (компания предоставляющая решения в области кибербезопасности) обнаружили злоумышленника, создающего поддельные сайты Skype, Google Meet и Zoom для распространения вредоносного ПО.

Злоумышленник распространяет несколько семейств вредоносных программ:

- SpyNote RAT – для платфомы Android

- NjRAT и DCRat – для платфомы Windows

Злоумышленник использовал виртуальный хостинг, разместив все поддельные сайты на одном IP-адресе. Все поддельные сайты были на русском языке.

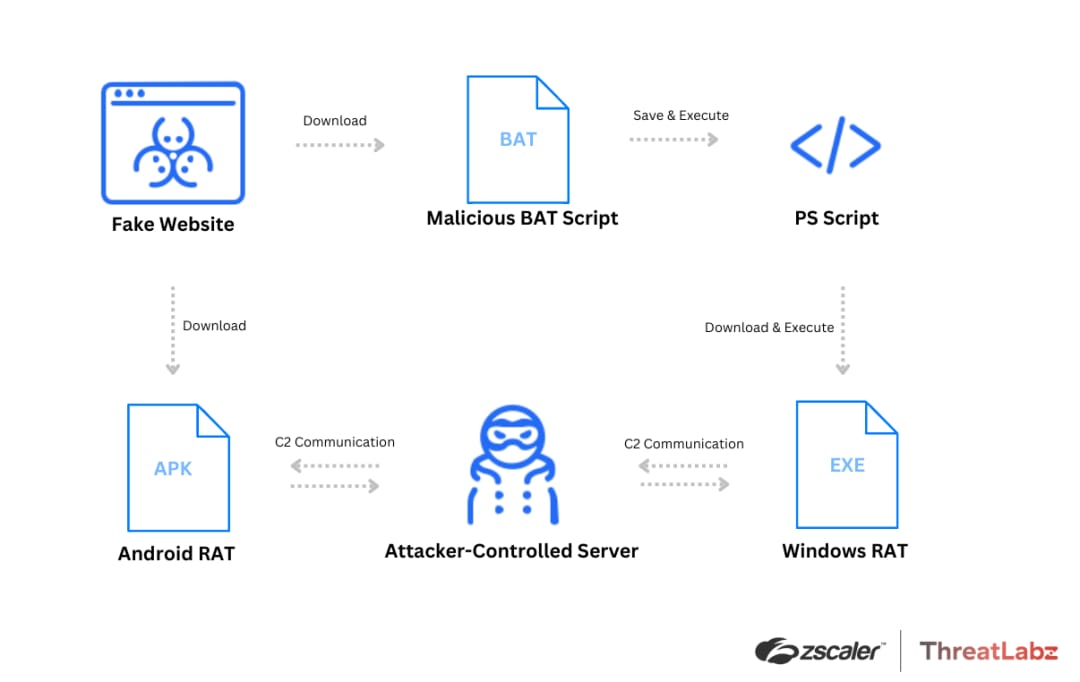

На диаграмме ниже показано, как вредоносная программа распространялась и выполнялась на компьютере жертвы в ходе кампании:

Когда пользователь посещает один из поддельных сайтов, нажатие на кнопку Android инициирует загрузку вредоносного APK-файла, а нажатие на кнопку Windows запускает загрузку BAT-файла. При выполнении BAT-файл выполняет дополнительные действия, которые в конечном итоге приводят к загрузке RAT.

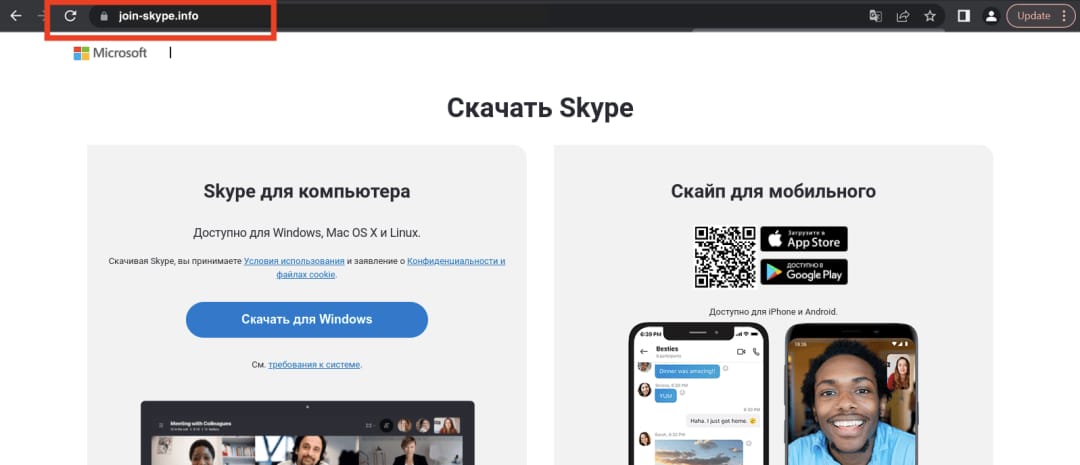

Skype

Специалисты лаборатории ThreatLabz обнаружили, что первый поддельный сайт, join-skype{.}info, был создан в начале декабря.

Кнопка Windows указывала на файл с именем Skype8.exe, а кнопка Google Play – на Skype.apk (ни один из этих файлов не был доступен на момент анализа). Кнопка Apple App Store перенаправляла на сайт https://go.skype.com/skype.download.for.phone.iphone, что свидетельствует о том, что угроза не была направлена на пользователей iOS.

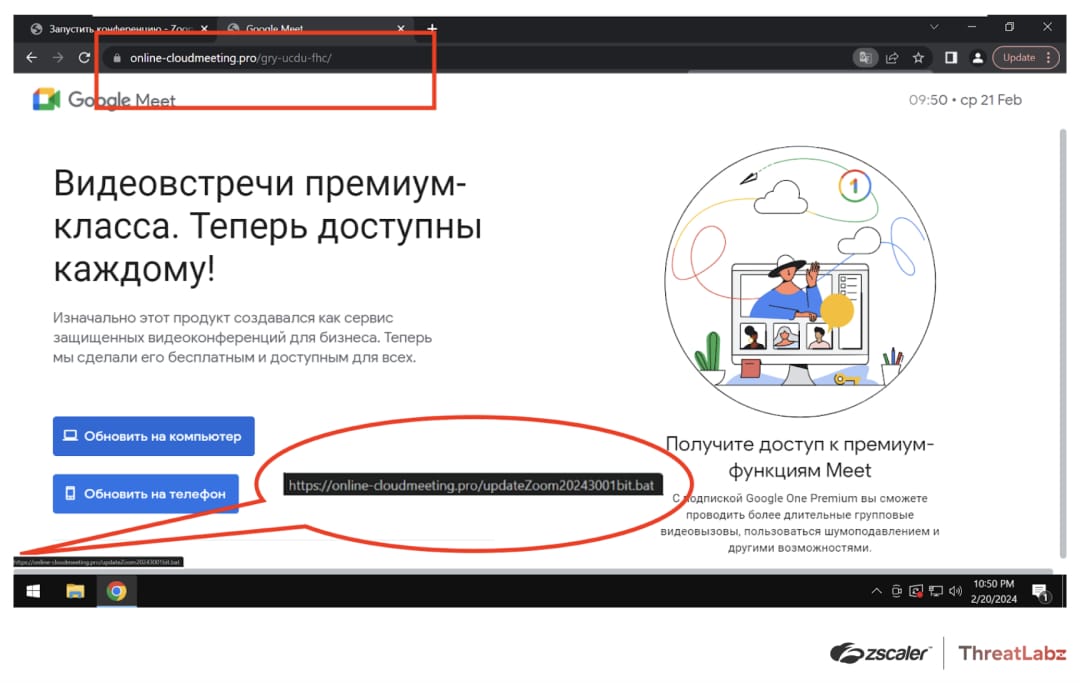

Google Meet

В конце декабря злоумышленник создал ещё один поддельный сайт, online-cloudmeeting{.}pro, имитирующий Google Meet. Поддельный сайт Google Meet был размещён по адресу cloudmeeting{.}pro/gry-ucdu-fhc/, где subpath gry-ucdu-fhc был намеренно создан, чтобы напоминать ссылку для присоединения к Google Meet. Подлинные коды приглашений Google Meet обычно имеют структуру [a-z]{3}-[a-z]{4}-[a-z]{3}.

Поддельный сайт предоставляет ссылки для загрузки поддельного приложения Skype для Android и/или Windows. Ссылка для Windows ведёт на BAT-файл с именем updateZoom20243001bit.bat, который, в свою очередь, загружает финальную полезную нагрузку (payload) под названием ZoomDirectUpdate.exe. Последняя полезная нагрузка представляет собой архивный файл WinRAR, содержащий DCRat, упакованный с помощью Eziriz .NET Reactor.

Ссылка на Android вела к APK-файлу SpyNote RAT под названием meet.apk.

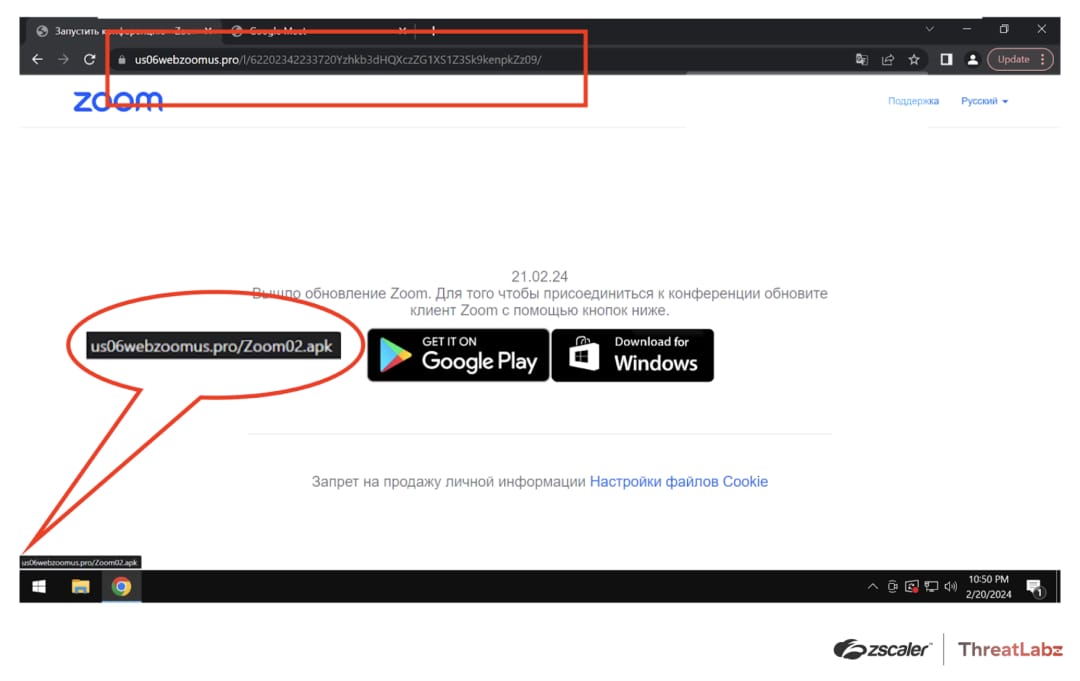

Zoom

В конце января специалисты обнаружили появление поддельного сайта Zoom us06webzoomus{.}pro. Поддельный сайт Zoom, размещённый по адресу us06webzoomus{.}pro/l/62202342233720Yzhkb3dHQXczZG1XS1Z3Sk9kenpkZz09/, имеет subpath, очень похожий на идентификатор конференции, генерируемый клиентом Zoom.

Если пользователь нажмёт на ссылку в Google Play, то будет загружен файл Zoom02.apk, содержащий SpyNote RAT. Как и на поддельном сайте Google Meet, когда пользователь нажимает кнопку Windows, загружается файл BAT, который, в свою очередь, загружает полезную нагрузку DCRat.

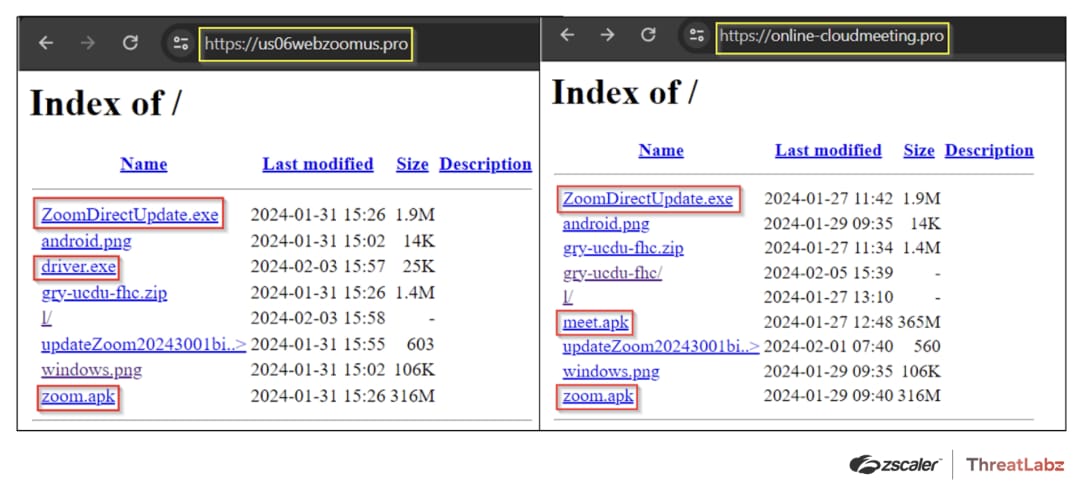

Open Directories

Поддельные сайты Google Meet и Zoom содержат открытый каталог с двумя дополнительными исполняемыми файлами для Windows под названиями driver.exe и meet.exe (внутри архива gry-ucdu-fhc.zip), которые являются NjRAT.

Наличие этих файлов позволяет предположить, что злоумышленник может использовать их в других кампаниях, учитывая их разные названия.

Материалы: zscaler.com