Эксперты по кибербезопасности обнаружили новый троян удаленного доступа (RAT) под названием PySilon. Этот троян использует популярную социальную платформу Discord для сохранения устойчивости на заражённых системах.

Discord, известный своими возможностями общения в режиме реального времени, стал центром различных сообществ не только в игровой сфере. Однако возможности его API также сделали его мишенью для злоумышленников.

Боты Discord – это автоматизированные программы, которые выполняют определённые задачи сервера, начиная от управления сервером и заканчивая воспроизведением музыки.

Согласно отчётам ASEC Lab, эти боты обычно разрабатываются с использованием таких языков программирования, как Python и JavaScript, и взаимодействуют с серверами через Discord API.

Хотя они повышают удобство работы пользователей, ими также можно манипулировать в злонамеренных целях.

PySilon представляет собой тревожный случай внедрения вредоносного RAT-ПО с использованием бота Discord.

Полный исходный код этого вредоносного ПО доступен на GitHub, что вызывает тревогу по поводу его потенциального распространения. Сообщества на таких платформах, как Telegram, ещё больше облегчают его распространение и настройку.

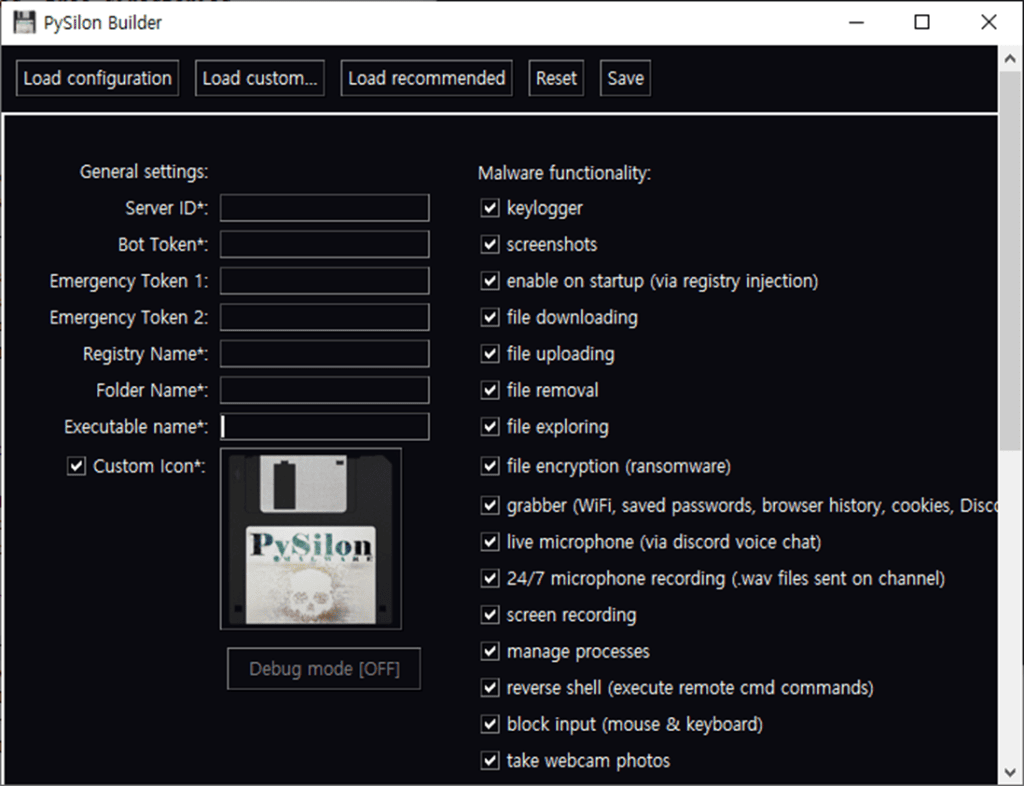

Конструктор PySilon позволяет пользователям настраивать вредоносное ПО, указывая такие детали, как идентификатор сервера и токен бота, необходимые для создания бота Discord.

Эта информация встраивается в заранее написанный код на языке Python и преобразуется в исполняемый файл с помощью PyInstaller.

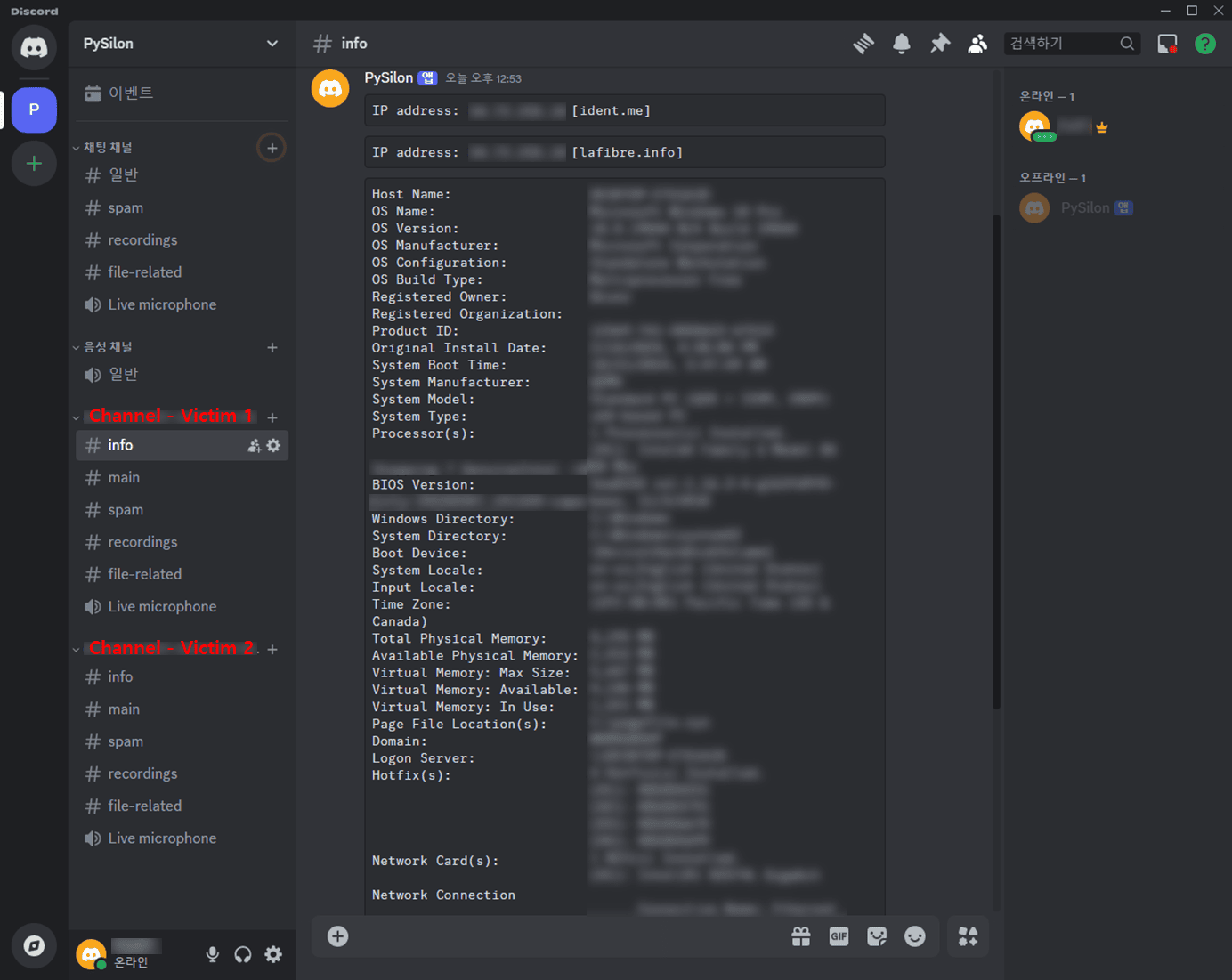

При запуске на компьютере жертвы вредоносная программа создаёт новый канал на сервере злоумышленника. По нему в чат отправляется исходная информация о системе, включая данные об IP-адресе.

Каждый заражённый ПК получает выделенный канал, что позволяет злоумышленнику контролировать его индивидуально.

После выполнения PySilon реплицируется в папке пользователя, чтобы обеспечить устойчивость. Он добавляется в раздел реестра RUN, гарантируя выполнение при запуске. Вредоносная программа способна настраивать имя папки, используемой для репликации.

PySilon содержит логику антивиртуальных машин (VM), которая позволяет ему обнаруживать виртуальные среды и избегать выполнения в них.

Злоумышленники могут выполнять различные команды по созданным каналам, что позволяет им совершать такие вредоносные действия, как:

- Сбор информации: Команда «Grab» извлекает персональные данные, включая токены Discord, историю просмотров, куки и пароли.

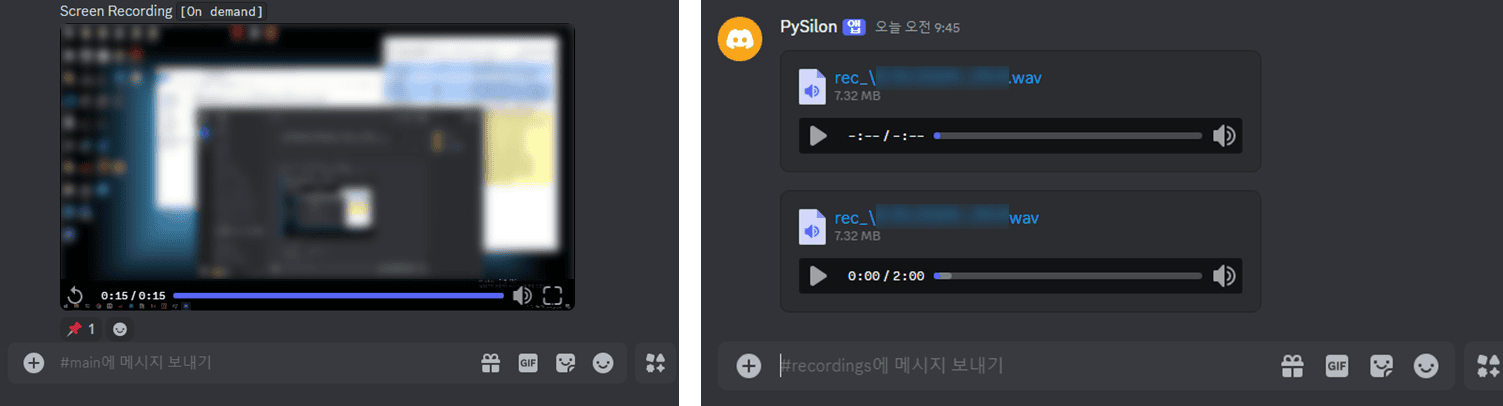

- Запись экрана и аудио: Вредоносная программа захватывает экран и аудиоданные используя модули Python, такие как pyautogui и sound device.

- Кейлоггер: Регистрирует нажатия клавиш и передаёт их, когда пользователь нажимает «Enter».

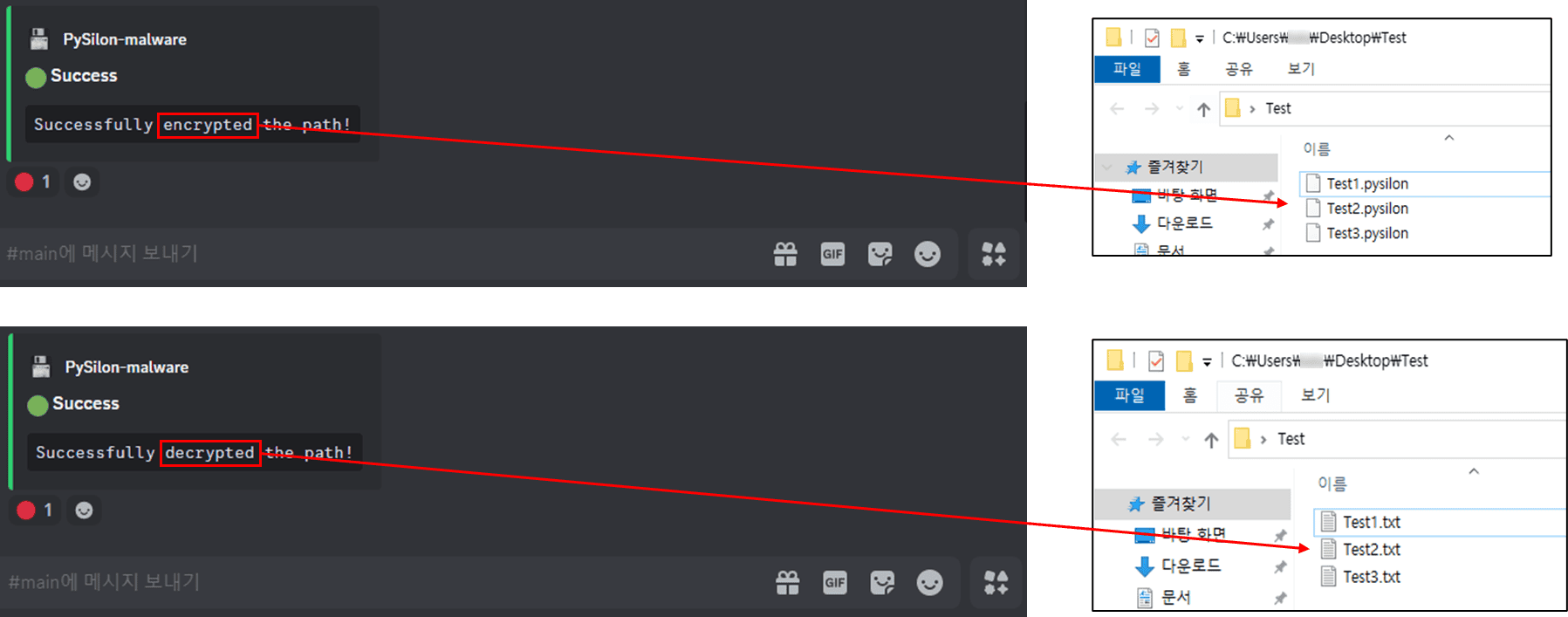

- Шифрование файлов: PySilon шифрует файлы с помощью алгоритма Fernet, сохраняя ключи дешифрования в папках пользователей и не оставляет сообщений с требованием выкупа.

Благодаря тому, что PySilon имеет открытый исходный код, злоумышленники могут легко интегрировать его в, казалось бы, вполне обычные боты. Обнаружение такого вредоносного ПО становится сложной задачей для пользователей.

Рост числа проектов с открытым исходным кодом, таких как PySilon, свидетельствует о растущей тенденции использования популярных платформ для киберпреступности.

Материалы: Gbhackers.com (Divya)