Специалисты по поиску угроз McAfee Labs обнаружили новый вариант вредоносного ПО для Android под названием MoqHao, которое автоматически запускается на заражённых устройствах, не требуя вмешательства пользователя.

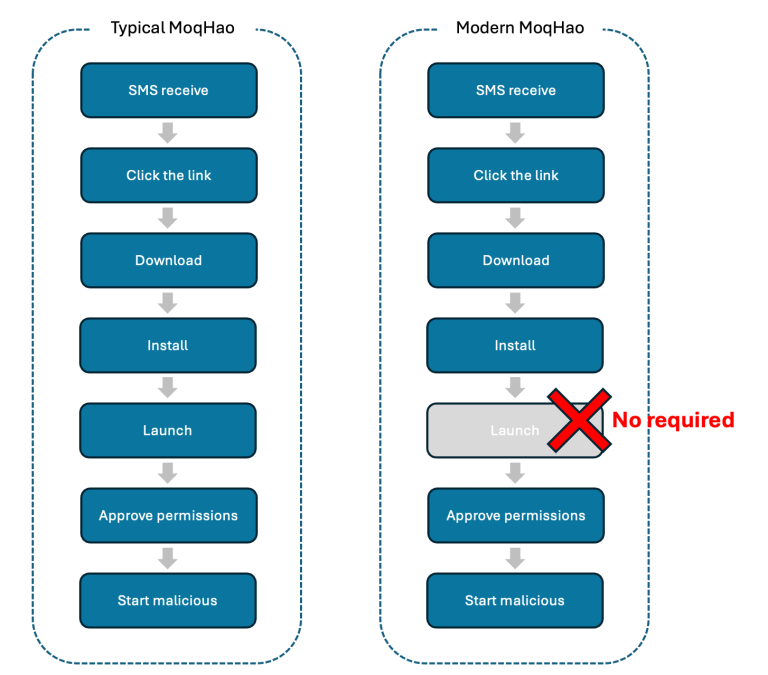

“Типичный MoqHao требует от пользователей установки и запуска приложения для достижения желаемой цели, но этот новый вариант не требует вмешательства пользователя”, – говорится в отчёте McAfee Labs, опубликованном на этой неделе. “Пока приложение установлено, его вредоносная деятельность начинается автоматически”.

Целями кампании являются пользователи Android, находящиеся во Франции, Германии, Индии, Японии и Южной Корее, но с учётом модификации вредоносного ПО, распространение и заражение может носить более масшабный характер.

MoqHao – известное семейство вредоносных программ для Android, связанное с кибергруппировкой Roaming Mantis, впервые обнаруженное в 2015 году.

Типичные цепочки атак начинаются с отправки SMS-сообщений, содержащих мошеннические ссылки, которые при нажатии на них с устройств Android приводят к развёртыванию вредоносного ПО, а при посещении с iPhone перенаправляют жертв на страницу сбора учётных данных (фейковая страница входа в iCloud от Apple).

В июле 2022 года компания Sekoia (SAAS-компания в области кибербезопасности, Франция) подробно описала кампанию, в ходе которой было взломано не менее 70 000 Android-устройств во Франции. В начале прошлого года были обнаружены обновлённые версии MoqHao, способные проникать в Wi-Fi роутеры и осуществлять перехват системы доменных имен (DNS), что свидетельствует о стремлении злоумышленников к обновлению своего арсенала.

Последняя версия MoqHao по-прежнему распространяется с помощью smishing, но изменилось то, что вредоносная полезная нагрузка запускается автоматически при установке и просит жертву предоставить ей рискованные разрешения без запуска приложения, что ранее было замечено в фиктивных приложениях, содержащих вредоносную программу HiddenAds.

Кроме того, ссылки в самих SMS-сообщениях скрыты с помощью сокращения URL-адресов, что повышает вероятность успеха атаки.

MoqHao оснащён несколькими функциями, которые позволяют ему незаметно собирать конфиденциальную информацию, такую как метаданные устройства, контакты, SMS-сообщения и фотографии, звонить на определённые номера в беззвучном режиме, включать/выключать Wi-Fi и т. д.

McAfee сообщила о результатах исследования компании Google, которая, как утверждается, “уже работает над внедрением мер по предотвращению такого типа автовыполнения в будущих версиях Android”.

P.S.

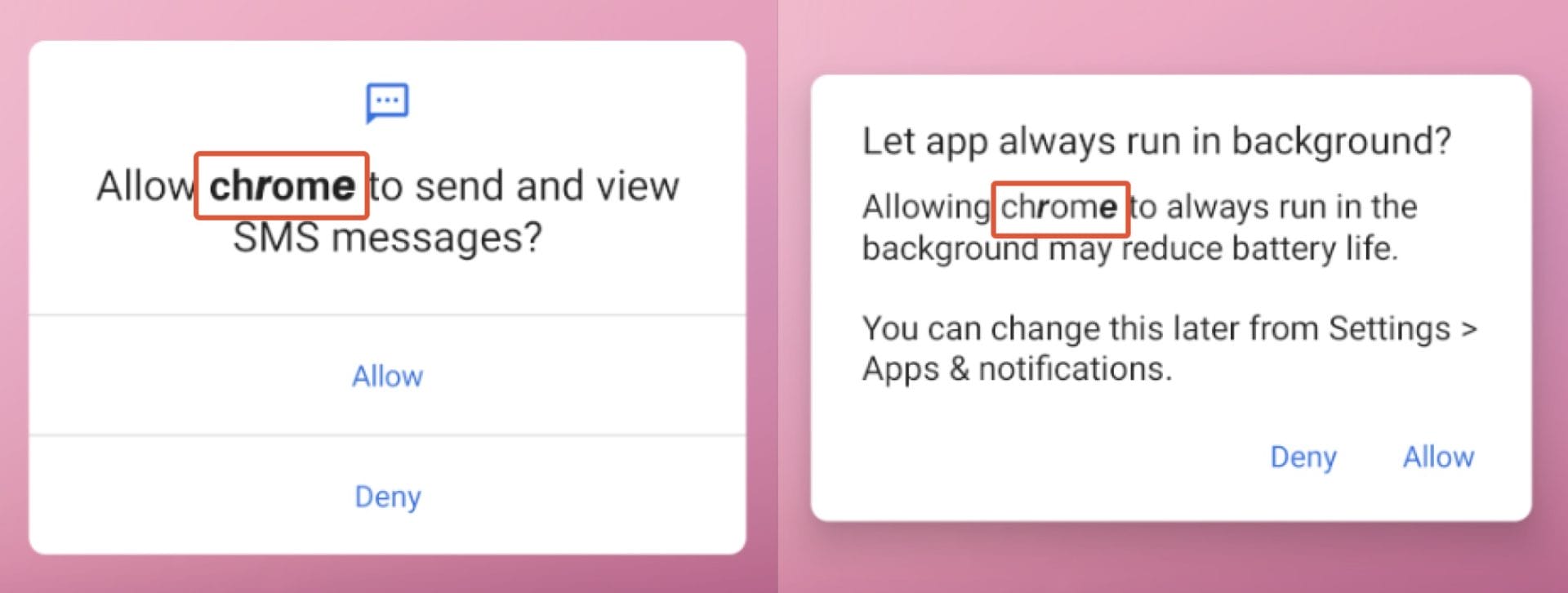

Последний вариант MoqHao использует строки Unicode в названиях приложений иначе, чем раньше. Благодаря этой технике некоторые символы выглядят жирными, но пользователи визуально распознают их как “Chrome”. Это может повлиять на методы обнаружения, основанные на имени приложения, которые сравнивают имя приложения (Chrome) и имя пакета (com.android.chrome):

MoqHao

Материалы: Thehackernews.com