Исследователи в области кибербезопасности из компании FortiGuard Labs обнаружили новую вредоносную кампанию, получившую название “Konni” и направленную на системы Windows через документы Word, содержащие вредоносные макросы. Когда ничего не подозревающие пользователи открывают или загружают документ, запускается троян удалённого доступа (RAT) под названием Konni.

Konni RAT – это сложная вредоносная программа, включающая механизмы самозащиты и обладающая такими возможностями, как кража учётных данных, удалённое выполнение команд и возможность выполнения команд с повышенными привилегиями. Кроме того, она может загружать и выгружать файлы.

Стоит отметить, что Konni RAT известна своими предыдущими атаками на Россию. Примечательно, что именно эта вредоносная программа использовалась против Северной Кореи после её ракетных испытаний в августе 2017 года.

Что касается последней кампании, то вредоносный документ Word написан на русском языке и распространяется под видом легитимного файла, такого как счёт-фактура, договор или заявления о приёме на работу, чтобы обманом заставить пользователя открыть файл.

Вредоносное электронное письмо, отправленное злоумышленниками (скриншот: FortiGuard Labs)

Несмотря на то, что документ был создан в сентябре 2023 года, внутренняя телеметрия FortiGuard Labs показывает, что C2-сервер кампании по-прежнему активен. Это означает, что кампания по распространению и заражению продолжается. Такая непрерывная активность свидетельствует об устойчивом характере кампании Konni.

Исследователи отметили, что злоумышленник использовал расширенный набор инструментов в документе Word, используя «пакетные сценарии и файлы DLL». Полезная нагрузка содержит зашифрованную связь с сервером C2 в обход контроля учётных записей, вероятно, позволяющую выполнять привилегированные команды.

При открытии документа Word пользователю предлагается включить содержимое, в результате чего запускается скрипт VBA. Этот сценарий инициирует загрузку и выполнение пакетного сценария “check.bat”. Сценарий “check.bat” выполняет различные проверки, в том числе проверяет наличие сеанса удалённого подключения, определяет версию и архитектуру операционной системы Windows.

Далее сценарий запускает библиотеку wpns.dll, минуя UAC (контроль учётных записей пользователей), и использует утилиту Windows «wusa.exe» для запуска команды с повышенными привилегиями.

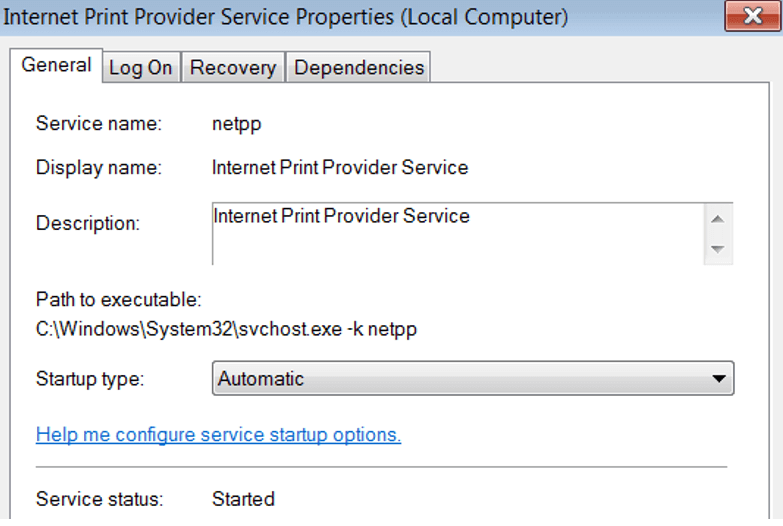

После этого запускается пакетный скрипт “netpp.bat” с унаследованными повышенными привилегиями. Сценарий останавливает службу “netpp”, копирует необходимые файлы в каталог “System32” и создаёт службу “netpp”, которая автоматически запускается при старте системы. Вредоносная программа начинает работать после добавления записей реестра и запуска службы «netpp».

По мнению экспертов FortiGuard Labs, Konni RAT может извлекать информацию и выполнять команды на заражённых устройствах. После установки она позволяет злоумышленникам удалённо контролировать заражённую систему, чтобы украсть конфиденциальные данные, развернуть дополнительное вредоносное ПО или выполнить несанкционированные действия.

Чтобы защититься от кампании Konni RAT и подобных ей атак, не открывайте вложения электронной почты от неизвестных отправителей или письма с подозрительными темами. Кроме того, отключайте макросы в документах Word и включайте их только в том случае, если вам известно происхождение и назначение документа. Наконец, убедитесь, что операционная система и приложения обновлены до последних версий, в которых устранены все известные уязвимости.

JustTake

Рекомендую ознакомиться с данной статьёй: Windows Defender: настройка правил модуля «Сокращение возможных направлений атак», если вы используете встроенные защитные механизмы операционной системы Windows – ссылка.

Материалы: Hackread.com (Deeba Ahmed)