1 июня эксперты «Лаборатории Касперского» опубликовали первый отчёт о новой целевой атаке на мобильные устройства Apple. Атаку обнаружили в корпоративной сети компании и назвали «Операция Триангуляция». Отчёт можно считать предварительным — он даёт только общие сведения о процессе атаки. Кроме того, в тексте подробно перечислены индикаторы компрометации, позволяющие другим компаниям и исследователям найти заражённые устройства: доменные имена, к которым обращается вредоносное программное обеспечение, характерные сетевые запросы. Последние предлагается анализировать по двум сценариям: по логам активности на самом устройстве (точнее, после анализа резервной копии) и по перехватам трафика в сетевом окружении.

Атаку обнаружили благодаря SIEM-системе KUMA: с её помощью был зафиксирован подозрительный трафик в корпоративной сети Wi-Fi. Как и другие целевые атаки на устройства Apple, «Триангуляция» начинается с отправки сообщения в мессенджере iMessage. Сообщение задействует уязвимость в iOS, что позволяет выполнить произвольный код. Каких-либо действий со стороны владельца устройства не требуется: вредоносный код выполняется автоматически и незаметно для пользователя.

Вредоносная программа связывается с командным сервером и последовательно загружает элементы, включая ряд дополнительных эксплойтов для повышения привилегий. После успешной подготовки устройства запускается основная нагрузка. Её особенности и поведение в первой публикации не описаны, кроме того факта, что с заражённых устройств исходит аномально большой поток данных. Первоначальное сообщение удаляется в процессе установки.

Представляет интерес и приведённый в публикации экспертов «Лаборатории Касперского» метод анализа заражённых устройств. На самом iPhone это сделать невозможно из-за закрытости платформы Apple. Специалисты воспользовались инструментом Mobile Verification Toolkit, который анализирует резервную копию смартфона. Данная программа позволила восстановить последовательность действий вредоносной программы — например, по временным меткам определённых файлов и записям в базах данных. Такой анализ бэкапа позволяет однозначно установить, что устройство было скомпрометировано. Это возможно даже в том случае, если владелец сменил смартфон, но перенёс на новое устройство данные со старого.

Впрочем, уже 2 июня эксперты написали и выпустили утилиту для автоматизации поиска следов заражения в бэкапах устройств Apple — triangle_check. Бинарные сборки для проверки под Windows и Linux доступны на GitHub, а для сканирования резервных копий на macOS придется установить Python-пакет.

Один из характерных признаков компрометации — сетевая активность приложения BackupAgent: это устаревшее ПО, которое в современных версиях iOS не используется (а вот активность приложения BackupAgent2 к взлому как раз не имеет отношения). В логах, полученных в результате анализа резервной копии, активность BackupAgent, как правило, предваряется строками с упоминанием процесса IMTransferAgent, который отвечает за скачивание вложений (в данном случае — с эксплойтом), а также информацией об изменениях в директории Library/SMS/Attachments. Пример вредоносной активности выглядит так:

2022-09-13 10:04:11.890351Z Datausage IMTransferAgent/com.apple.datausage.messages (Bundle ID: com.apple.datausage.messages, ID: 127) WIFI IN: 0.0, WIFI OUT: 0.0 - WWAN IN: 76281896.0, WWAN OUT: 100956502.0

2022-09-13 10:04:54.000000Z Manifest Library/SMS/Attachments/65/05 - MediaDomain

2022-09-13 10:05:14.744570Z Datausage BackupAgent (Bundle ID: , ID: 710) WIFI IN: 0.0, WIFI OUT: 0.0 - WWAN IN: 734459.0, WWAN OUT: 287912.0

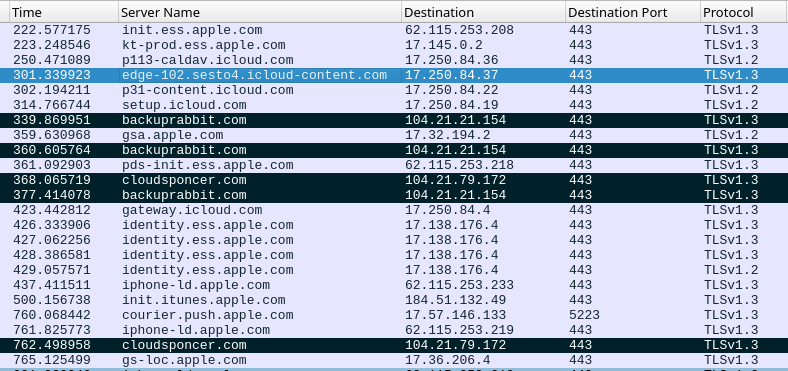

Обнаружить заражённое устройство можно и при помощи анализа сетевого трафика с него (что и произошло изначально в ходе расследования). На скриншоте в начале статьи показан пример трафика, проанализированного в программе Wireshark. К вредоносной активности в данном случае относится как соединение с командными центрами, так обращения к обычным серверам Apple, являющиеся, судя по всему, побочным эффектом от работы вредоносного кода.

«Триангуляция» работает исключительно в оперативной памяти и не устанавливается в системе из-за ограничений iOS. Впрочем, исследователи предполагают, что способ восстановить работу вредоносного кода после перезагрузки всё же имеется. По известным временным меткам самую раннюю активность, связанную с данной кампанией, можно датировать 2019 годом. Наиболее свежая версия iOS на обнаруженных заражённых устройствах — 15.7. Актуальная версия iOS — 16-я — выпущена в сентябре прошлого года. Относительно старая версия ОС на заражённых устройствах объясняется не нежеланием владельцев обновляться, а тем, что вредоносный код блокирует установку обновлений. Соответственно, косвенный признак заражения — это ошибка при попытке обновить ОС: «Software Update Failed. An error ocurred downloading iOS»

Этот отчёт по атаке — не последняя публикация: исследователи «Лаборатории Касперского» продолжают анализ вредоносного кода. Пока можно лишь говорить о том, что эта атака крайне сложная: в ней используется несколько уязвимостей iOS, в результате чего вредоносный код получает на устройстве привилегии суперпользователя.

Материалы: Блог компании «Лаборатория Касперского»