Злоумышленники, известные как Cloud Atlas, связаны с серией фишинговых атак на Российские предприятия.

Согласно отчёту F.A.C.C.T., компании по кибербезопасности, мишенями были Российские агропромышленные предприятия и государственная исследовательская компания.

Cloud Atlas – APT-группа, специализирующаяся на кибершпионаже и краже конфиденциальной информации. По данным исследователей, активна как минимум с 2014 года. Чаще других целями Cloud Atlas становились промышленные предприятия и госкомпании в России, Беларуси, Азербайджане, Турции и Словении. В качестве основного вектора атаки используется точечная почтовая рассылка с вредоносным вложением.

В рамках новой кампании злоумышленники использовали адреса, зарегистрированные через популярные почтовые сервисы antonowadebora@yandex.ru и mil.dip@mail.ru и две актуальные темы – поддержку участников СВО и воинский учёт.

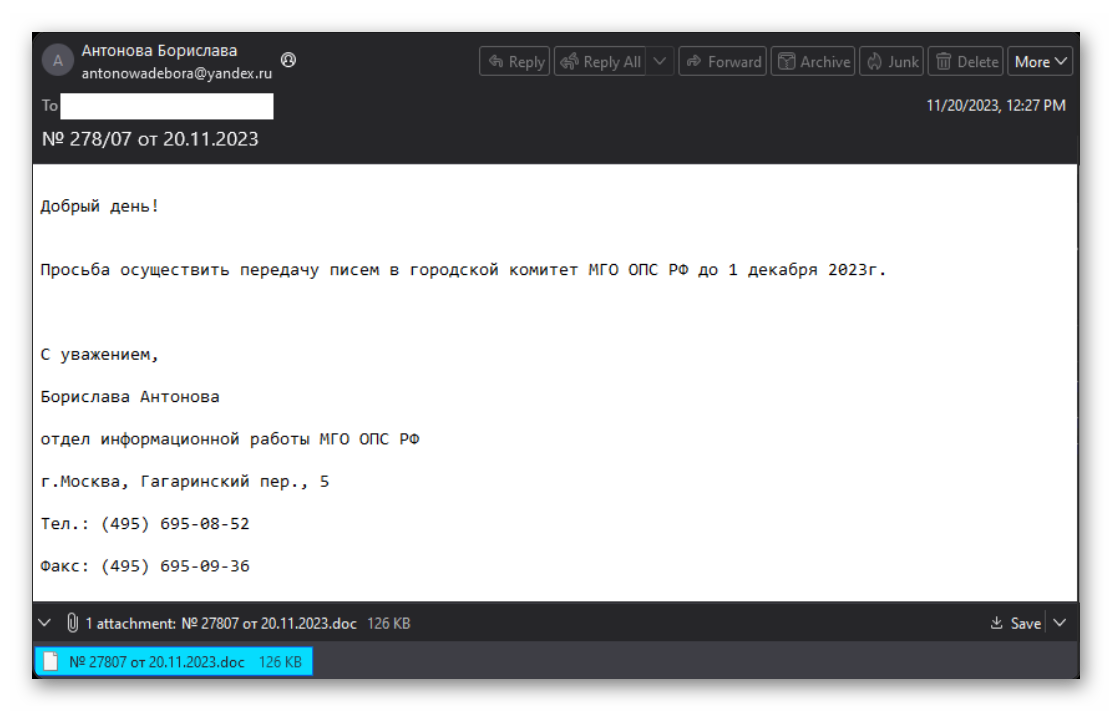

В первом письме злоумышленники от имени представителей “Московской городской организации Общероссийского профессионального союза работников государственных учреждений” предлагают организовать сбор открыток и поздравлений участникам СВО и членам их семей. Указанные в письме контакты реальные – их можно найти в свободном доступе.

Скриншот письма с вложением для профсоюзных лидеров с просьбой оказать поддержку участникам СВО и членам их семей. F.A.C.C.T.

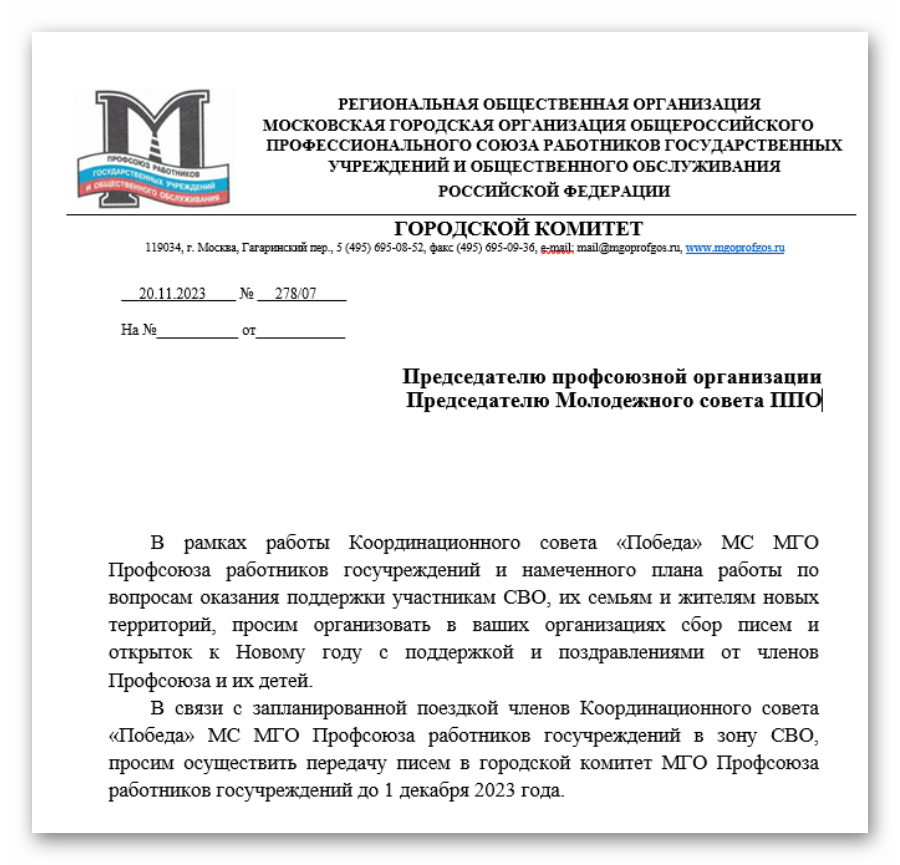

Образец файла-приманки, который содержится во вложении. F.A.C.C.T.

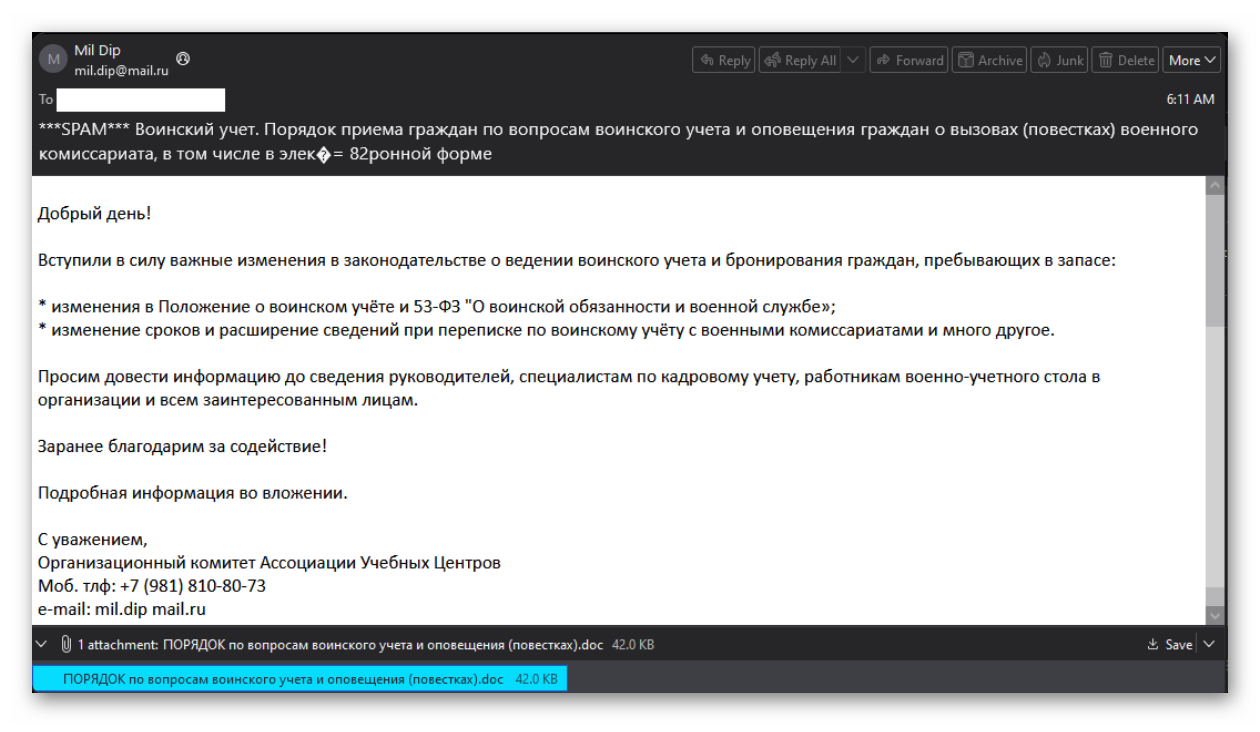

В другой почтовой рассылке злоумышленники представляются “Ассоциацией Учебных Центров” и используют актуальную тему изменений в законодательстве о введении воинского учёта и бронировании граждан, пребывающих в запасе.

Скриншот письма с изменениями в законодательстве о введении воинского учёта и бронировании граждан, пребывающих в запасе. F.A.C.C.T.

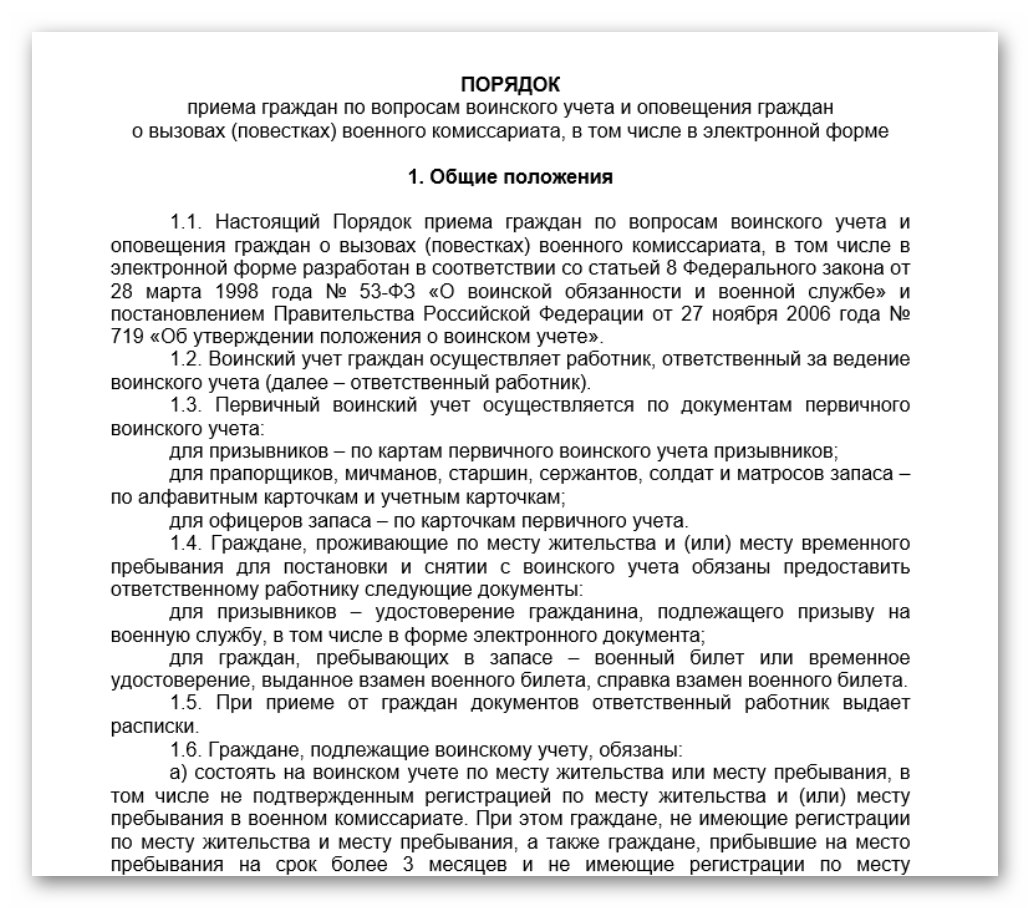

Образец файла-приманки, который содержится во вложении. F.A.C.C.T.

F.A.C.C.T. описала последнюю цепочку атак, похожую на ту, что описала Positive Technologies: успешная эксплуатация CVE-2017-11882 через инъекцию шаблона RTF прокладывает путь для шеллкода, который отвечает за загрузку и запуск обфусцированного файла HTA. Письма поступали с популярных почтовых сервисов Yandex Mail и VK’s Mail.ru.

Вредоносное HTML-приложение впоследствии запускает файлы Visual Basic Script (VBS), которые в конечном итоге отвечают за получение и выполнение неизвестного VBS-кода с удалённого сервера.

“Группа Cloud Atlas действует уже много лет, тщательно продумывая каждый аспект своих атак”, – заявила компания Positive Technologies в прошлом году.

“Инструментарий группы не меняется уже много лет – они пытаются скрыть свои вредоносные программы от исследователей, используя одноразовые запросы полезной нагрузки и валидируя их. Группа избегает средств обнаружения сетевых и файловых атак, используя легальные облачные хранилища и хорошо задокументированные функции программного обеспечения, в частности Microsoft Office”.