В начале мая исследователи из подразделения eSentire Threat Response Unit (TRU) заметили продолжающуюся кампанию по распространению BatLoader, использующую поисковую рекламу Google для перенаправления жертв на самодельные веб-страницы сервисов на базе ИИ, таких как ChatGPT и Midjourney.

BatLoader

Вредоносные файлы, представляющие собой загрузчики вредоносного ПО, известные как BatLoader, выдают себя за установщики или обновления для легитимных приложений, таких как Microsoft Teams или Zoom. При запуске BatLoader использует MSI Custom Actions для запуска вредоносных действий PowerShell или пакетных сценариев, помогающих отключить решения безопасности и привести к доставке различных зашифрованных полезных нагрузок вредоносного ПО, которые расшифровываются и запускаются с помощью команд PowerShell.

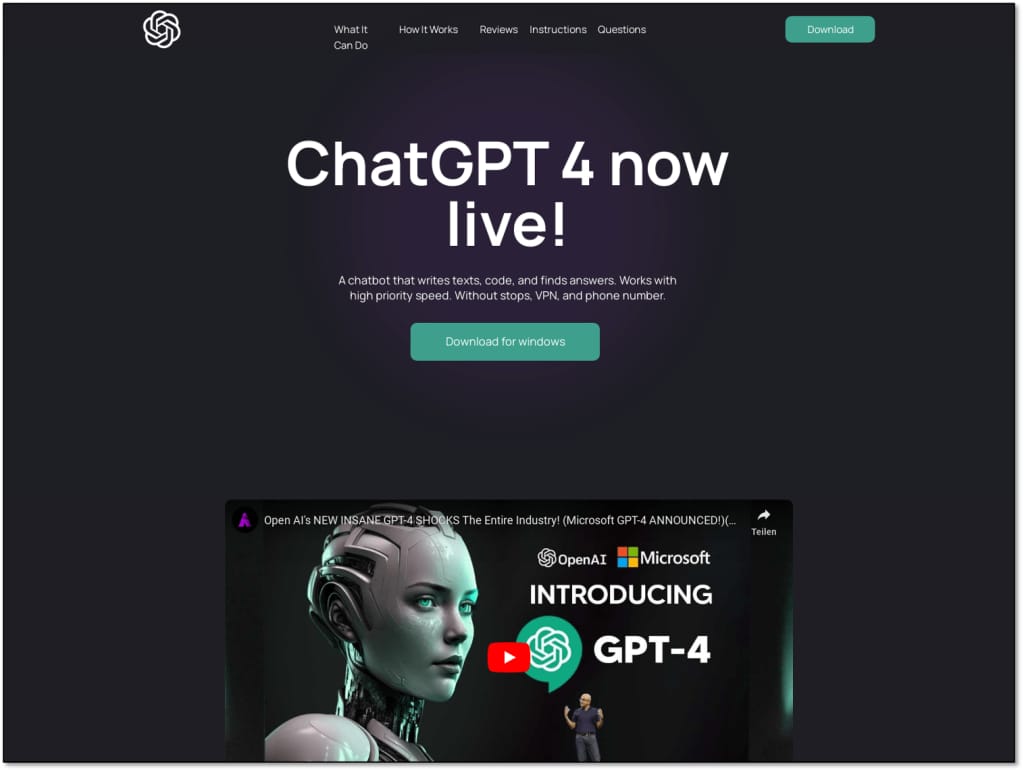

Вредоносные страницы предназначены для продвижения поддельных приложений популярных сервисов искусственного интеллекта.

“Оба ИИ-сервиса чрезвычайно популярны, но не имеют самостоятельных приложений (например, пользователи взаимодействуют с ChatGPT через веб-интерфейс, а Midjourney использует Discord). Этим вакуумом воспользовались злоумышленники, стремящиеся заманить искателей приложений ИИ на фейковые веб-страницы, рекламирующие поддельные приложения”, – говорится в анализе, опубликованном eSentire.

Пользователи, выполняющие поиск в Google с запросом «chatbpt», перенаправлялись на страницу загрузки ChatGPT, размещенную на hxxps://pcmartusa[.]com/gpt/.

Посетители загружали поддельное приложение Windows ChatGPT, нажав кнопку загрузки на целевой странице, которая на самом деле перенаправляет их на сайт BatLoader Payload.

Установщик скачивается с сайта job-lionserver[.] как Chat-GPT-x64.msix с цифровой подписью ASHANA GLOBAL LTD.

Открыв пакет в AdvancedInstaller, эксперты обнаружили, что приложение выполняет как исполняемый файл (ChatGPT.exe), так и сценарий PowerShell (Chat.ps1).

Программа установки загружает и запускает RedLine Stealer с удалённого сервера.

RedLine Stealer

ПО для похищения паролей, которое можно купить на хакерских форумах по весьма низкой цене. После выполнения на атакуемой системе RedLine Stealer ищет имена пользователя, а также сведения об аппаратном обеспечении, установленных браузерах и антивирусных решениях, и извлекает такие данные, как пароли, сохранённые данные банковских карт, криптовалютные кошельки, учётные данные для VPN-сервисов и пр. Похищенная информация затем передаётся на подконтрольный злоумышленникам удаленный C&C-сервер.

С помощью RedLine Stealer хакеры могут извлекать учётные данные из браузеров, FTP-клиентов, приложений электронной почты, мессенджеров и VPN-сервисов.

“Этот образец Redline настроен на подключение к IP 185.161.248[.]81 с использованием идентификатора бота “ChatGPT_Mid”, что является ссылкой на две приманки, использованные в этой кампании (ChatGPT и MidJourney)”, – говорится в анализе.

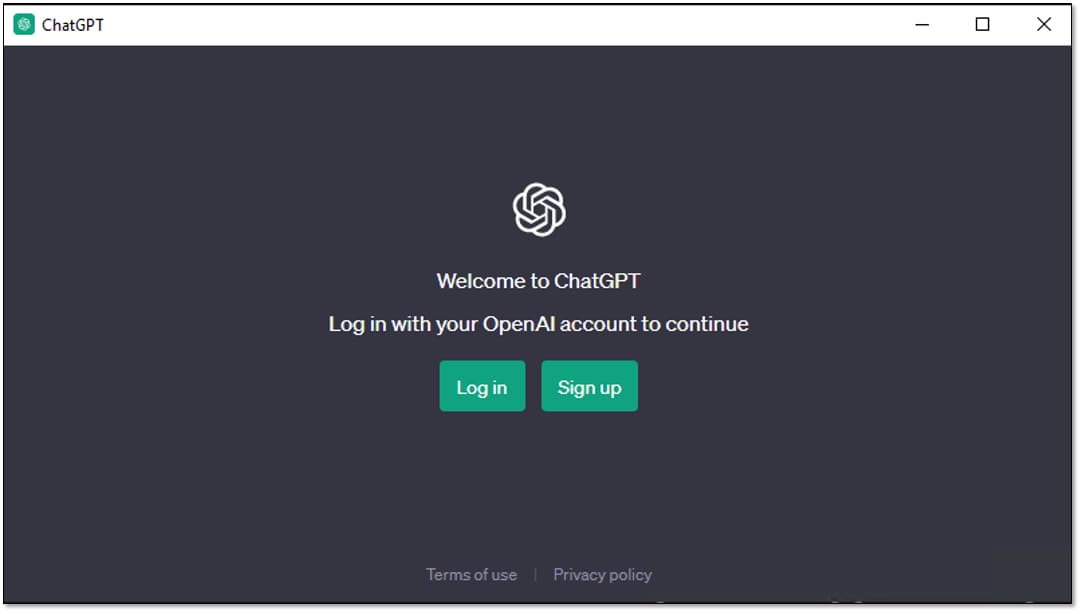

При изучении ChatGPT.exe, было замечено, что исполняемый файл использует Microsoft Edge WebView2 для загрузки https://chat.openai.com/ во всплывающем окне после установки”.

Злоумышленники использовали этот исполняемый файл, чтобы заставить пользователей поверить в то, что они установили законное приложение. Пользователям показывалось всплывающее окно, содержащее настоящую веб-страницу ChatGPT, встроенную в окно браузера. Экспертам еще предстоит определить другие функции этого исполняемого файла.

Эксперты подробно описали отдельный случай, который наблюдался в мае 2023 года, в котором использовалась аналогичная схема заражения с рекламой мошеннической страницы Midjourney. В этом случае посетители загружали Midjourney-x64.msix, который представляет собой пакет приложений для Windows, также подписанный ASHANA GLOBAL LTD.

“Технологии генеративного ИИ и чат-боты в 2023 году резко возросли в популярности. К сожалению, пока системные администраторы ищут способы контролировать доступ к этим платформам, пользователи ищут альтернативные способы получения доступа”, – говорится в заключении отчёта.

“Злоумышленники стремятся использовать популярность этих инструментов, обещая неограниченный доступ”. Наша телеметрия показывает, что злоупотребление Google Search Ads достигло пика популярности в 4 квартале 2022 года и в начале 2023 года. Уровень успеха снизился, что говорит о том, что Google ограничил злоупотребление своим рекламным сервисом. Однако недавняя кампания показывает, что вредоносные объявления всё ещё могут “ускользнуть” от модераторов”.

Материалы: Securityaffairs.com (Pierluigi Paganini)