Уязвимость, обнаруженная сотрудниками IOActive и раскрытая на DEF CON в этом месяце под кодовым именем CVE-2023-31315, затрагивает большинство процессоров AMD, начиная с 2006 года.

Уязвимость, которая затрагивает непосредственно AMD, позволяет вредоносному ПО или пользователям, уже получившим доступ к ядру операционной системы, запускать код в режиме управления системой (SMM) вне поля зрения операционной системы, антивирусных решений или гипервизора.

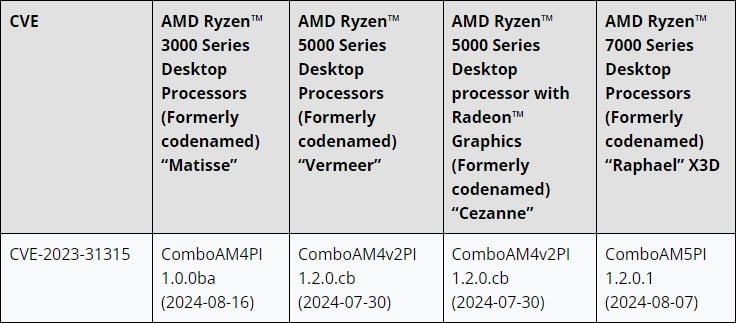

AMD. SMM Lock Bypass. Таблица

Это означает, что тот, кто уже скомпрометировал вашу систему, может проникнуть в неё ещё глубже и заразить до такой степени, что полностью “изгнать” его будет сложно или невозможно. Уязвимость получила рейтинг 7,5 из 10 по шкале серьёзности CVSS.

При необходимости доступа на уровне ядра эта уязвимость гораздо менее страшна, чем другие дефекты на уровне чипа, с которыми AMD сталкивалась в последние годы. Злоумышленник, скомпрометировавший ядро, может нанести большой ущерб независимо от того, уязвима система к SinkClose или нет. SMM обычно предназначен для прошивки BIOS/UEFI.

В своём первоначальном сообщении AMD обещала исправления в виде обновлений BIOS и/или обновлений микрокода. Но если большинство продуктов для дата-центров и встраиваемых систем должны были получить патч, то не всем её частям, ориентированным на потребителя, повезло так же.

Среди наиболее заметных исключений стали настольные процессоры AMD серии Ryzen 3000 под кодовым названием Matisse, в которых использовалось то же ядро Zen 2, что и в чипах для дата-центров AMD Epyc поколения Rome. Тем не менее, семейство Ryzen 3000 теперь включено в список подходящих для патча, который можно найти в «ComboAM4PI 1.0.0ba», выпущенном в конце прошлой недели.

Несмотря на это, внесение исключений наводит на мысль, что AMD, возможно, поддалась влиянию сообщества, которое посчитало, что у чипов ещё есть жизнь.

Решение не вызывает удивления, учитывая, что AMD смогла без проблем поставить патч на другие чипы Zen 2.

По всей видимости, процессорам AMD Ryzen 1000-й и 2000-й серии, судя по всему, не улыбнётся удача. Но если вы не будете загружать сомнительные исполняемые файлы с сомнительных сайтов и поддерживать свою ОС в актуальном состоянии, вы сможете, по крайней мере, свести к минимуму вероятность использования уязвимости SinkClose.

Материалы: Theregister.com (Tobias Mann)